広大な工場から発電所、製油所、水処理場まで、産業オペレーションは現代の世界を年中無休24時間体制で稼働させています。過去10年間、これらの環境の多くは、制御技術(OT)を企業ネットワーク、クラウドサービス、リモートアクセス設定と絡み合わせてきました。この動きにより、リアルタイムのデータ監視、一元的な調整、より効率的なメンテナンスが促進されます。しかし、それはまたリスクを倍増させ、ランサムウェアオペレータ、国家関連の敵、そして日常的なサイバー犯罪者の注意を新たにリンクされた産業システムに引き付けます。

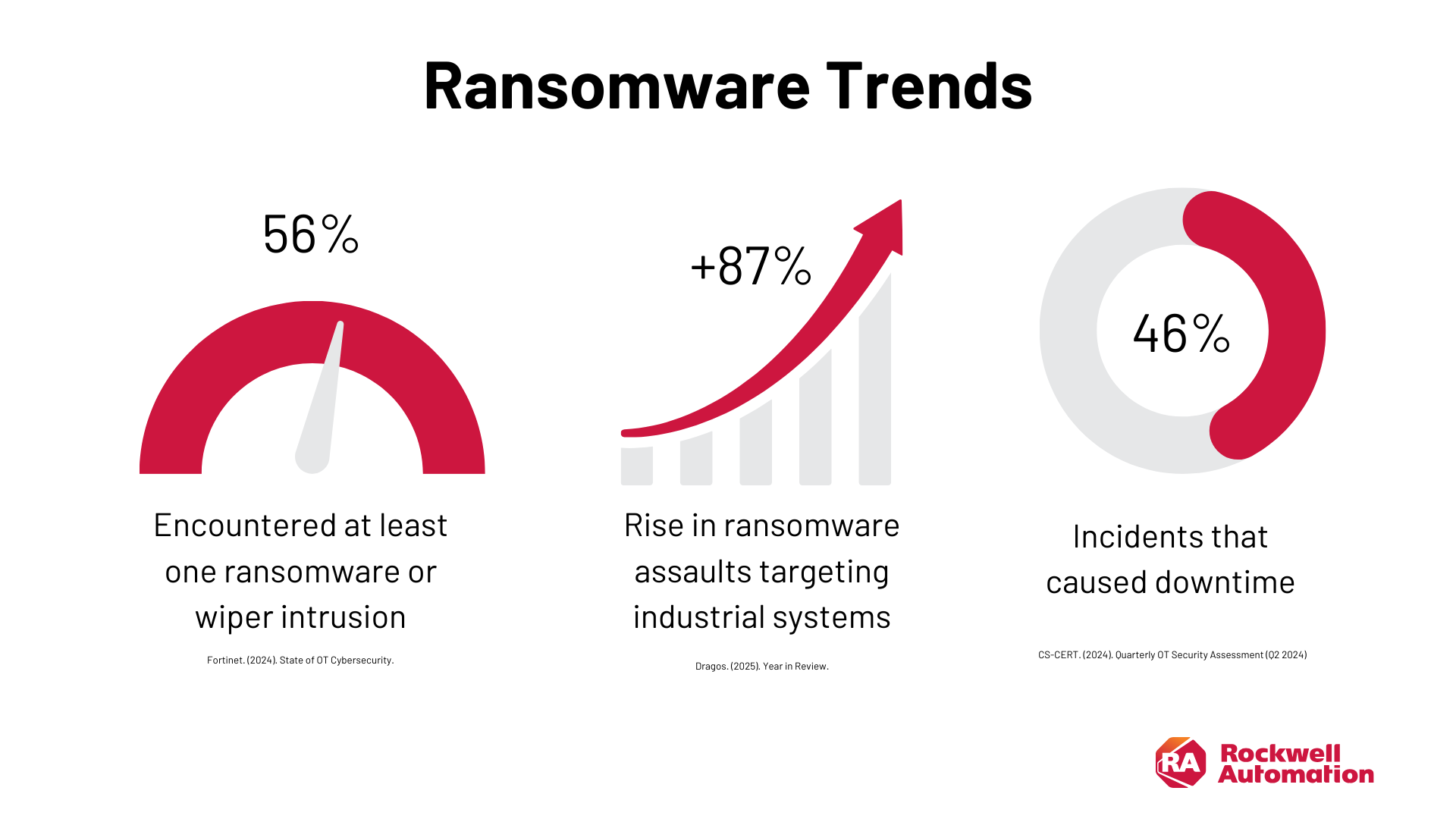

産業ネットワークでは、過去1年間で悪意のあるアクティビティが驚くほど急増しています。フォーティネットのState of OT Cybersecurity 2024によると、OT組織の56%が過去12カ月以内に少なくとも1回のランサムウェアまたはワイパー侵入を経験しています。同じ時期に、ドラゴス社のYear in Review 2025では、産業システムを狙ったランサムウェア攻撃が87%増加したことが記録されています。これは、重要なインフラを運用するすべての人にとって厄介な数字です。また、2024年第2四半期には、ICS-CERTが、OT関連のサイバーインシデントの46%が運用停止を引き起こしたと報告しました。工場長やセキュリティリーダが警戒を怠らないのも不思議ではありません。絡み合ったOT環境のギャップに対処しないと、すぐに生産が中断し、コストが上昇する可能性があります。

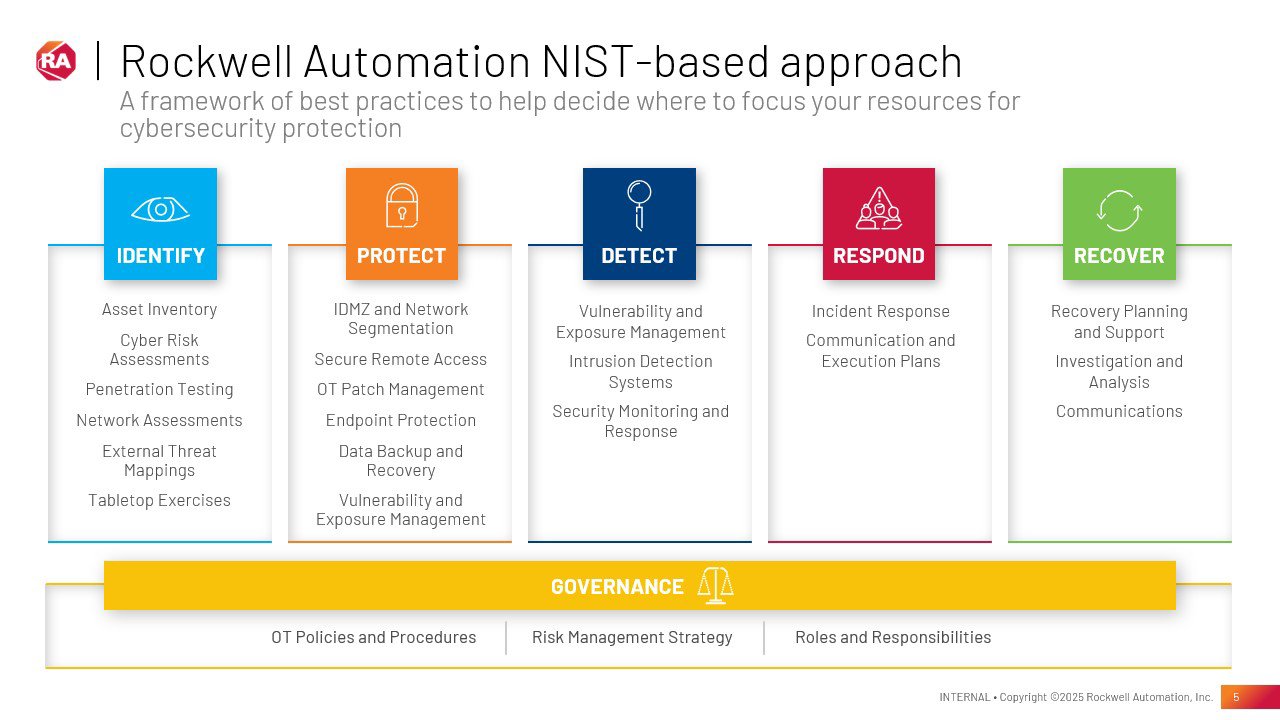

このガイドでは、NISTサイバーセキュリティフレームワークの6つの主要な柱である特定、防御、検知、対応、復旧、ガバナンスに基づいて構築された、OTシステムの防御に役立つ実用的な方法を紹介します。実際の例、実用的なアドバイス、実証済みの方法など、すべてOTの専門家が、事後対応型の危機対応型方法から、より積極的(または予防的)でレジリエントな(回復力のある)セキュリティスタンスに移行し、私たちの日常生活を支える産業バックボーンを防御するのに役立つことを目的としています。

NISTサイバーセキュリティフレームワーク: 戦略的アプローチ

増大するリスクに対抗するために、無数の組織がNISTサイバーセキュリティフレームワークに注目しています。このフレームワークは、特定、防御、検知、対応、復旧、ガバナンスという6つの相互に関連する機能に基づいています。

特定

目に見えないものを保護することはできません。OT環境には、旧式の機械から最先端のセンサまで、それぞれに脆弱性があるものが多くあります。定期的な監査を実施し、徹底したリアルタイムの資産インベントリを作成することで、潜在的な脆弱性が明らかになります。何があるのかがわかれば、脅威に対して最も脆弱な資産に集中できます。

防御

保護とは要塞を強化することだと考えてください。例えば、多要素認証は機密システムの周囲にさらに壁を追加します。厳格なアクセス制御は内部をいじることができる人を制限し、ネットワークをセグメント化することで侵入が成功した場合の影響範囲を縮小します。これらの対策に事前に投資することは、チェックされていないサイバーインシデントを封じ込めるために慌てることよりも、ほとんどの場合、安価で、混乱もはるかに少なくなります。

検知

境界をどれだけ安全にしても、執念深い攻撃者が侵入口を見つける可能性があります。ここで、継続的な監視とリアルタイムのアラートが重要になります。異常なトラフィックや見慣れないユーザの行動を警告するツールは、セキュリティチームが調査に必要な先行情報を提供します。時間はすべてです。問題に早く気づけば気づくほど、制御不能に陥るのを早く防ぐことができます。

対応

最善の努力を払っても、サイバー犯罪者が侵入を逃れることがあります。インシデント対応計画は、危機管理の青写真として役立ちます。計画では、誰が意思決定を行なうか、チームがどのように連携するか、従業員、顧客、パートナなどの関係者とどのようにコミュニケーションを取るかが概説され、混乱によって被害が拡大することがなくなります。適切に計画された対応は、短期間の混乱と長期にわたる大惨事の違いを生む可能性があります。

復旧

軌道に戻るには、いくつかのマシンを再起動するだけでは不十分です。思慮深い復旧計画は、より深いところまで踏み込んでいます。つまり、攻撃が成功した方法と理由を正確に特定し、セキュリティのギャップを修復し、学んだ教訓を最新の手順に反映させます。この内省により、次のサイバー攻撃に対してシステムが強化され、組織内の信頼が回復されます。

ガバナンス

強力なガバナンスは、OTセキュリティの基盤として機能します。自問してみてください。ポリシーを起草するのは誰ですか。また、それらのポリシーが単なる紙に書かれたものではないことを誰が保証しますか。正式な監督を確立し、最高情報セキュリティ責任者や専任チームなどの明確な役割を割り当てることで、リーダシップは日常業務を完全に把握できます。その明確さは、サイバーセキュリティの目標をより広範な戦略目標に統合するのに役立ちます。

レジリエントなOTセキュリティ体制を構築することは、ハードウェアやデータを保護するだけではありません。施設を円滑に運営する人々を保護し、利害関係者が業務に寄せる信頼を維持することです。NISTフレームワークの基本原則を日常のワークフローに組み込むことで、組織は侵害後の防御から、脅威が根付く前に積極的に阻止する方向にシフトします。

NISTカテゴリ1: 特定

積極的な防御の基盤を築く

産業分野では、多くのセキュリティ上の欠陥は、OT環境の正確で最新のビューを維持できないという、同じ基本的な見落としから生じています。NISTサイバーセキュリティフレームワークの「特定」では、防御対象(マシン、センサ、コントローラ、ネットワークパス、およびすべての稼働を維持するデータフロー)を理解することの重要性を強調しています。

可視性が最重要である理由

OT環境には、何千ものセンサ、PLC、ドライブ、フィールドデバイスが収容されています。これらのコンポーネントの一部は数十年前のものであり、Modbus RTUやProfibusなど、最新のITスキャンツールでは適切に解析できないプロトコルを介して通信している可能性があります。これらの資産が気付かれない場合、重要なパッチが欠落していたり、デフォルトの認証情報が使用され続けていたりして、攻撃者に無防備な状態になる可能性があります。

可視性の欠如は、インシデント対応も複雑にします。何か問題が発生すると、どの機器に問題があるのかを突き止めるのに貴重な時間が無駄になります。早期検出は、オペレータとセキュリティチームが「通常の」ネットワークとデバイスの動作がどのようなものかを知っている場合にのみ可能です。

OT環境での可視性を実現するための一般的な課題

- システムの古さと多様性: 旧式のDCS (分散制御システム)、独自のICS (産業用制御システム)ハードウェア、最新の産業用IoTソリューションが共存する可能性があります。このモザイクには、専用の検出およびモニタツールが必要です。

- プロトコルの複雑さ: 独自のまたは一般的でない産業用プロトコルは、標準のTCP/IPスイープではきれいに表示されません。Wiresharkなどのツールでデコードできますが、一貫した監視にはICS対応プラットフォームが必要です。

- リソースの制約: 一部の生産システムは、アクティブスキャンによるパフォーマンスの低下に耐えられません。プロセスのシャットダウンをトリガしないように、手法を慎重に設計する必要があります。

成熟した特定プログラムの4つの基礎

包括的な資産インベントリ

スプレッドシートとパッシブモニタでは、限界があります。産業環境で真のセキュリティを実現するには、ネットワークトラフィックを垣間見るだけでなく、完全な可視性が必要です。そこで、エンドポイントベースの資産検出が役立ちます。この方法では、コントローラ、HMI、フィールドデバイスと直接やり取りすることで、気付かれない可能性のある資産を発見できます。ネットワーク上でアクティブに通信していないデバイスでもリスクが生じる可能性があるため、それらの識別が重要です。ただし、資産の存在を知るだけでなく、そのコンテキスト全体を把握することが重要です。

デバイス構成、通信動作、ユーザ・アクセス・パターン、運用上の依存関係など、より詳細なコンテキストデータを収集することで、セキュリティチームは基本的なインベントリリストの枠を超えた対応が可能になります。古いファームウェアを搭載したPLCは、書類上はリスクの高い資産のように見えるかもしれませんが、隔離された影響の少ないエリアに設置されている場合は、すぐに修復する必要がない可能性があります。一方、高速生産ラインを直接制御するデバイス上の一見軽微な脆弱性は、安全や財務に重大な影響を及ぼす可能性があります。資産インテリジェンスを実際の運用コンテキストと重ね合わせることで、組織は脆弱性をより早く特定し、リスクをより効果的に優先順位付けし、最も重要な場所にセキュリティ制御を適用できます。

ネットワークトポロジとデータフローのマッピング

データフローの視覚的な図とリアルタイムマップにより、相互依存関係の青写真が作成されます。攻撃者がHMI (ヒューマン・マシン・インターフェイス)を侵害した場合、どのPLCが影響を受ける可能性があるかをすぐに把握する必要があります。マッピングは、セグメンテーション戦略の計画にも役立ちます。

脆弱性の追跡

ICS固有の脆弱性は、適切にカタログ化されていないと何年も残る可能性があります。資産インベントリに関連付けられたテクノロジ対応の脆弱性評価により、既知の弱点がフラグ付けされます。ただし、悪用可能性、デバイスの重要度、ネットワークの露出などのより深いコンテキストがなければ、組織は影響の少ない修正に時間を浪費し、実際の脅威を見逃すリスクがあります。修復または緩和手順は、脆弱性の重大度と運用への影響の組み合わせに基づいて優先順位を付ける必要があります。

運用上の重要度評価

各システムまたはデバイスを、安全、生産、コンプライアンスに対する重要度でランク付けします。化学ラインのセンサの故障が環境ハザードを引き起こす可能性がある場合、そのセンサはセキュリティチェックリストの上位に移動します。この優先順位付けは、デバイスを「重要」または「重要でない」とラベル付けするだけにとどまりません。各資産の運用上の役割(より広範なプロセスへの接続方法、生成されるデータ、障害が生産に及ぼす影響)を理解することで、セキュリティチームは現実世界で最大のリスクをもたらす脅威に集中できます。

「一度きり」のインベントリを超えて

詳細な資産インベントリを一度作成し、そのデータを棚に置き、次の大きなプロジェクトまで忘れてしまいたくなります。しかし、現代の製造工場は絶えず変化しています。新しい製品ラインが追加され、既存のラインが再構成され、センサが交換されます。パイロットテスト用に請負業者が追加したデバイスは、誰も監視していなければ、無期限に接続されたままになる可能性があります。継続的またはスケジュールされたスキャンと徹底したプロセスドキュメントは、正確でリスク情報に基づいたビューを維持するために不可欠です。

特定機能から始めることで、NISTフレームワークのあらゆる部分の強力な基盤が構築されます。環境を明確に理解していないと、効果的に防御、検知、対応することは困難です。OT環境の詳細な特定は、新たな脅威をナビゲートするための羅針盤となります。資産が発見されるたび、または脆弱性がフラグ付けされるたびに、セキュリティ組織の残りの部分はより明確になります。最終的に、特定ステージは、リアルタイムの生産システムでは危険な状況である不意を突かれるのを防ぐのに役立ちます。

NISTカテゴリ2: 防御

予防的防御による中断のない運用の実現

産業環境がマッピングされ、カタログ化されたら、次の質問は、最も重要な資産の周囲に堅牢な保護をどのように構築するかです。多くの組織は、境界ファイアウォールまたはウイルス対策ツールのみに頼っています。複雑なOT環境では、セキュリティ対策をより総合的に階層化することが最も重要です。侵入者は、リモート・アクセス・サービス、メンテナンスラップトップ、統合されたIT/OTデータリンク、またはサプライヤの侵害されたソフトウェア更新を介して侵入する可能性があります。単一の防御ラインでは、攻撃者が侵入したり横方向に移動したりする可能性のある無数の方法に対処することはできません。

産業システムにおける防御の深さ

「防御」カテゴリでは、攻撃者が重要な生産層に侵入するのを防ぐ、または侵入できたとしても広範囲に及ぶ被害を引き起こす可能性を少なくとも厳しく制限するための実用的な手順を扱います。侵入の試みは、HMIの無効化、ロジックコントローラのファームウェアの破損、または生産実行を記録するヒストリアンデータベースの改ざんに重点を置く可能性があります。潜在的なターゲットごとに、慎重なリスク分析と適切な制御が必要です。

保護対策の例

- ネットワーク境界保護: 従来の境界ファイアウォール、侵入防止システム(IPS)、コンテンツフィルタは、受信データと送信データを管理します。

- セグメンテーションとマイクロセグメンテーション: 従来のゾーンとコンジットのモデル(ICSのPurdueモデルに基づく)では、ビジネスレベルのシステムをコントロールから分離できます。マイクロセグメンテーションでは、デバイスまたはプロセスの小さなサブセットを独自のセキュリティ領域内に分離することで、これをさらに洗練させます。

- エンドポイント保護と強化: オペレータコンソール用の軽量のホワイトリストまたは次世代のウイルス対策ソリューション。ユーザ権限を制限して、攻撃が単一のワークステーションからネットワーク全体に広がるリスクを軽減します。

- セキュアな構成管理: 厳格なアクセス制御リスト(ACL)を適用し、ロールベースのアクセス制御(RBAC)を組み込んで、承認されたユーザのみが構成を変更できるようにし、より強力なID検証のために多要素認証(MFA)を要求します。使用されていないポートとサービスを無効にし、デフォルトの資格情報を削除し、構成チェックを自動化して、一貫したセキュリティベースラインを維持します。

OTにとってセグメンテーションが重要な理由

セグメンテーションは、より単純な「エアギャップ」アプローチと混同されることが多く、企業ネットワークからのトラフィックをブロックするだけのものではありません。真のセグメンテーションには、慎重なアーキテクチャ計画が必要です。明確なレイヤ(レベル2: ローカルコントローラ、レベル3: サイト運用、レベル4: エンタープライズITなど)を作成し、それらのレイヤ間に監視対象の導管を配置します。各レイヤはファイアウォールまたは産業用非武装地帯(IDMZ)によって管理され、不正な移動を制限します。

マイクロセグメンテーションの利点

- 被害の封じ込め: 攻撃者が1つのセルのワークステーションを侵害した場合、横方向に移動して他の重要なセルを妨害することはできません。

- ポリシーのカスタマイズ: ゾーンごとに独自のルールを設定できます。例えば、安全計装システム(SIS)ゾーンでは最も厳格な通信パラメータを適用し、メンテナンスゾーンではより柔軟な設定が可能です。

- ゼロトラストの調整: マイクロセグメンテーションは、ゼロトラストの考え方(決して信頼せず、常に検証する)を補完します。これは、境界内に入ると歴史的に広範な信頼を与えてきたICSネットワークに特に関連しています。

リアルタイムの変更管理

工場は動的です。修理やアップグレードのために、予定されたダウンタイムや予定外のダウンタイムが発生します。時間が経つにつれて、従業員が新しいデバイスを接続したり、トラブルシューティングのために一時的な通信パスを開いたりすることがあります。これらの変更により、セキュリティ環境が変わります。堅牢な保護戦略では、リアルタイムの変更管理を統合し、確立されたセキュリティポリシーに照らしてすべての追加や変更を検証します。請負業者がリモートメンテナンスのためにファイアウォールをバイパスしようとすると、そのチャネルが開かれる前に自動アラートまたは手動承認がトリガされる必要があります。

継続的なパッチ適用と構成の強化

OTシステムは、進行中のプロセスが中断されるのを防ぐため、通常、長期間パッチが適用されません。残念ながら、攻撃者はこの予測可能なギャップを悪用します。通常、プロセスエンジニアとメンテナンスウィンドウの調整によって行なわれる階層化されたパッチ管理サイクルは、依然として不可欠です。オフラインのパッチテストなどのソリューションは、更新によって生産が中断されないことを確認できます。さらに、セキュアな構成プラクティスでは、よく知られている脆弱性(PLCのデフォルトの管理者パスワードなど)が迅速に修正されることを確認する必要があります。専門的 ICSのパッチ管理ソリューションは、運用リスクを最小限に抑える方法で更新をスケジュールおよび配布できます。

OTにおけるゼロトラストへの移行

製造業におけるゼロトラストはもはや仮説ではありません。一部の先進的な組織では、ICSネットワークに特化してゼロ・トラスト・アーキテクチャ(ZTA)フレームワークを導入しています。これらのフレームワークでは、継続的な認証とマイクロ認証を統合して、すべてのデバイスまたはユーザの要求を確認します。ModbusやEtherNet/IPなどのICSプロトコルには強力な認証が組み込まれていることはほとんどないため、これらのシステムをゼロ・トラスト・オーバーレイでラップすると、横方向の移動のリスクを大幅に軽減できます。

保護レイヤのまとめ

OTインフラを保護するには、セグメンテーション、エンドポイント防御、セキュアな構成、ISA/IEC 62443などの認可規格との整合を戦略的に組み合わせる必要があります。これらのプラクティスを組み合わせることで、施設は運用の継続性を維持し、大惨事を回避するための備えが強化されます。境界の要塞だけに固執するのではなく、高度なICSセキュリティには多層アーキテクチャが必要です。このアーキテクチャは、防御コンポーネントの1つが故障しても耐えることができ、重要なプロセスを正常に維持します。

NISTカテゴリ3: 検知

連鎖的な障害を引き起こす前に、脅威を早期に阻止する

高度な攻撃者は、OT環境内で長期間検出されずに潜伏し、どのバルブやPLCを制御できるかをゆっくりとテストすることがあります。従来のIT侵入検知ソリューションでは、ICS固有のシグナルを見逃すことがよくあります。特に、ICSを認識する視点がないWindowsまたはLinuxログに焦点を当てている場合はそうです。「検知」機能は、実際の損害を防ぐのに十分な速さで異常が検知されることを確認します。

常時稼働の世界で年中無休24時間監視

ほとんどの産業プラントは24時間稼働しています。攻撃者は、人員が最小限になるオフピーク時間(夜間、週末、休日)を悪用します。堅牢なOTモニタソリューションは、休む暇がありません。ネットワークトラフィック、運用データ、ユーザアクティビティを継続的に追跡し、悪意の兆候があればアラートを発する必要があります。

ネットワークトラフィック分析

OT環境のモニタには、ネットワークトラフィックを監視する以上のことが必要です。専用のOTモニタツールは、疑わしいパターンがないかデータフローを受動的に監視しますが、このアプローチだけでは、特に攻撃者が横方向に移動したり、ネットワーク経由で頻繁に通信しないデバイスをターゲットにしたりする場合、ギャップが生じます。より効果的な戦略は、ネットワークトラフィック分析とエンドポイントモニタを組み合わせて、潜在的な脅威の包括的なビューを提供することです。

組み合わせたアプローチでは、ネットワークアクティビティとエンドポイントとの直接的なやり取りの両方を分析して脅威を検出し、次のような異常を特定します。

- 異常なコマンド: PLC突然、異常なシーケンスで圧力を放出する指示を受け取ります。これはネットワークレベルとデバイスレベルの両方で検出されます。

- 予定外の変更: : 標準のメンテナンス時間外に工場フロアのデバイスに適用された構成変更。エンドポイントログとセキュリティポリシーで確認できます。

- プロトコル違反: 不正なModbusまたはProfinetパケットは、攻撃者がエクスプロイトペイロードを試していることを示します。これはネットワークスキャンとエンドポイント・イベント・ログの両方で検出されます。

エンドポイントセキュリティを統合することで、運用チームは、明らかなネットワークトラフィックを生成しない可能性のある攻撃について、より深い洞察を得ることができます。高度なセキュリティプラットフォームは、シグネチャベースの検出(既知の不正なパターンとの照合)のみに頼るのではなく、人工知能(AI)と機械学習(ML)を使用して、ネットワークトラフィックとデバイレベルのアクティビティの両方の「正常な」動作のベースラインを確立します。数週間または数か月にわたって、予期しないスパイク、許可されていない構成変更、または異常なプロセス実行を迅速にフラグ付けし、応答時間を短縮して、全体的なセキュリティ体制を改善できます。

エンドポイントモニタとログ相関分析

追加の検知レイヤには、産業用HMI、エンジニアリングワークステーション、および特殊なSCADAサーバのモニタが含まれます。これらのエンドポイント間でログを相関させることで、微妙な侵入の兆候を捉えることができます。

- SCADAサーバへのログイン試行が複数のオペレータ間で繰り返される場合、ブルートフォース攻撃の可能性があります。

- 異常な時間にサービスが再起動する場合、マルウェアがシステムプロセスに侵入している可能性があります。

- 企業ドメインコントローラへの侵入試行とOT環境の異常のタイムスタンプが重複しています。

セキュリティ情報およびイベント管理(SIEM)ソリューションまたは拡張検出および対応(XDR)ソリューションとの統合により、これらのアラートを統合できます。ただし、標準のSIEMソリューションは、ICS脅威インテリジェンスフィードとイベント解析ルールを使用してカスタマイズされていない限り、ICSログを適切に解析できない可能性があります。

リアルタイムのアラートと対応

早期検知は、迅速な介入に直接つながる場合に最も価値があります。自動化されたワークフローは、異常が確認された瞬間に疑わしいエンドポイントを隔離したり、疑わしいIPへのデータをブロックしたりできます。これらの強制措置は軽々しく行なうべきではありません。ICS環境で誤検知が発生すると、生産が停止する可能性があります。ただし、適切に調整された検出ロジックを使用すれば、メリット(実際の脅威を阻止すること)がリスクをはるかに上回ります。

堅牢な検知の主な成果

滞留時間の短縮

工場が侵入者をより早く検知できればできるほど、攻撃者がさまざまなコントローラ間を移動したり、プロセスを妨害したり、知的財産を盗んだりする時間が短くなります。

巻き添え被害の軽減

侵害されたゾーンを迅速に隔離することで、施設全体をシャットダウンする必要性が最小限に抑えられます。

プロアクティブなフォレンジック

ログが集約され相関付けられているため、調査員は攻撃チェーンを素早くつなぎ合わせて根本原因を特定し、将来的な保護を強化できます。

コラボレーションとサポートによる24時間体制のセキュリティの実現

センサの読取り値を見て、二度見したことはありませんか? 偶然の異常である場合もあれば、計画的な侵入の最初の兆候である場合もあります。通常、些細な不具合と真の緊急事態を区別するのは、プロセスエンジニア、制御室スタッフ、セキュリティ専門家のチームの仕事です。チームが観察結果を共有すると(温度の急上昇が通常のメンテナンスなのか、警告サインなのかを議論するなど)、グループとして行動する能力が磨かれます。クロストレーニングでは、日常の不規則な状況を練習として利用してリスクを早期に把握することで、これを基に構築されます。

早期に警告サインに気付かなければ、小さな問題が大きな緊急事態に発展する可能性があります。安全と生産性が最優先される場所では、疑わしいシグナルを無視すると、機械の故障、ワークフローの停止、または密かに侵入される可能性があります。しかし、社内で24時間体制の監視を実行するのは簡単なことではありません。予算が枯渇し、スタッフは疲弊します。そこで、外部またはマネージドサービスのパートナが大きな力を発揮します。彼らは、オフ時間やピーク負荷時に介入し、異常なスパイクをレビューして、チェックされないままにならないようにします。ITとOTの両方からのローカルなノウハウと自動アラートを組み合わせることで、単一の戦略だけでは管理できない、より強固な防御ラインを構築できます。

結局のところ、強固なセキュリティとは、テクノロジよりも人を選ぶことや、外部からの支援よりも社内チームを選ぶことではありません。オペレータ、エンジニア、サイバーセキュリティの専門家、外部の専門家など、すべてを統合して、新たな脅威が悪用できる隙間がないようにすることです。

NISTカテゴリ4: 対応

脅威を封じ込めて無力化するための迅速な対応

十分に強化された防御であっても、ステルス攻撃者や執拗な攻撃者によって突破される可能性があります。そこで問題になるのは、組織が効果的な対応方法を知っているかどうかです。多くの産業企業は、インシデント対応(IR)計画を先延ばしにしています。そして、侵害が発生すると、どのチームまたは外部パートナに連絡すればよいかを慌てて考え、パニックの中で即興でプロセスが行なわれます。

準備不足の代償

規制産業(医薬品、原子力、化学処理など)では、セキュリティ侵害はコンプライアンスに直ちに影響を及ぼす可能性があります。適切に対応しないと、企業は法的罰則、環境危険、または健康および安全に関する事故にさらされる可能性があります。対応が遅れたり、無秩序だったりすると、攻撃者が権限を昇格したり、データを盗み出したり、ICSコンポーネントを破壊したりする貴重な時間があるため、運用上および財務上の損害が拡大する可能性があります。

OTに重点を置いたインシデント対応計画の基本コンポーネント

明確な役割と責任

IRプロセスを主導する人物を特定します。生産エンジニア、制御室スタッフ、経営幹部、IT/OTセキュリティチームの責任を明確にします。役割ごとに、正確なプロトコルを詳細に説明した個別のプレイブックが必要です。

通信プロトコル

インシデント発生中、システム停止により電子メールやVoIP電話が影響を受ける可能性があります。暗号化されたメッセージングアプリや無線通信などの代替チャネルを事前に確立する必要があります。特定の状況下では、外部の利害関係者(規制機関、サプライチェーンのパートナ、地方自治体)にも通知する必要があります。

事前に作成されたプレイブック

さまざまなインシデントタイプ(ランサムウェア、内部脅威、ICSサーバへのDDoSなど)の構造化されたワークフローが、緊急対応担当者のガイドとなります。これらのプレイブックには、技術的な手順(感染したマシンの隔離など)とビジネスプロセス(重要なベンダーや株主への通知など)が含まれています。

テーブルトップドリルと演習

紙の計画は、実際のシナリオに近いシナリオでテストしないと価値がなくなります。制御された環境で実際のICSシステムを使用したシミュレーション演習により、連絡先の詳細が欠落している、フェイルオーバサーバにパッチが適用されていない、エスカレーション手順に関するスタッフの混乱など、隠れたギャップが明らかになることがあります。

迅速な封じ込め戦略

インシデントが確認されたら、迅速な封じ込めが不可欠です。これには次のことが含まれます。

- ネットワークセグメンテーションの調整: 特定のサブネットへのトラフィックを一時的にブロックするか、疑わしいエンドポイントからの接続を制限します。

- アクセス取り消し: 侵害されたアカウントから権限を取り消して、さらなる侵入を阻止します。

- 産業用DMZのロックダウン: 脅威がITからOTに渡っていると思われる場合は、脅威が無力化されるまで、これらのゾーン間の通信を迅速に切断するか、大幅に制限します。

課題は、封じ込めと運用の継続性のバランスを取ることです。重要なプロセスを突然停止すると、経済的損失や安全上の懸念が生じる可能性があります。熟練した対応者は、プロセス制御チームと連携して、攻撃の拡大を抑えながら、新たな危険の発生を回避します。

外部の専門知識とパートナシップ

一部の産業組織は、ICSセキュリティの専門家を擁する社内インシデント対応機能を維持しています。その他の組織は、専門のプロバイダやコンサルタントに依存しています。IRリテーナーと呼ばれる事前のサービス契約が一般的です。ICS/OT調査に精通した外部パートナは、複数の取り組みから磨き上げたフォレンジックツールとベストプラクティスを使用して、すぐに介入できます。重要なことは、潜在的なサービスプロバイダを評価するために、危機的状況になるまで待たないことです。

困難な経験や結果から学ぶ

インシデント後のレビューは、改善のきっかけとなります。最初の侵害ベクトルから最終的な解決まで、あらゆる詳細から教訓が得られます。エンジニアが弱いVPNパスワードを使用したか、ベンダー提供の特定の更新プロセスが脆弱だった可能性があります。これらの洞察を文書化することで、特定、防御、検知の各フェーズで強化が導かれ、NISTライフサイクルのループが閉じます。堅牢な対応の考え方により、痛みを伴うインシデントがレジリエンス(回復力)を高める機会に変わります。

NISTカテゴリ5: 復旧

正常状態を回復し、将来に向けて強化する

インシデント対応が終了した後、パズルの最後のピースは復旧です。つまり、すべてをオンラインに戻し、システムが侵害されていないことを確認し、同じ攻撃経路が再び使用されないようにすることです。OT環境では、復旧を急いだり、誤って処理したりすると、新たな損害が発生したり、さらに悪いことに、実際の物理的危険につながる可能性があります。

OT復旧固有の課題

- 旧式のシステムとOEMの依存関係: 一部のICSコンポーネントでは、ベンダー固有のファームウェアまたは独自のソフトウェアを完全に復元する必要があります。包括的なバックアップやメーカのサポートがなければ、古いハードウェアを復活させることははるかに困難になります。

- ソフトウェアバージョンと構成の調整: システムを古いバックアップにロールバックすると、リンクされている他のコンポーネントが最新の状態に保たれている場合、不一致が発生する可能性があります。多くのOT設定では、プロセスが再開したときに何も壊れないように、パッチレベルが生産チェーン全体で一致している必要があります。

- 安全とコンプライアンスの検証: 機器の電源を入れるだけでは十分ではない場合があります。厳格な規制ベンチマークを満たすために、重要な安全機能を再確認したり、センサを再調整したり、バッチの一貫性を確認したりする必要があるかもしれません。

堅牢なOT復旧フレームワークのベストプラクティス

包括的かつテスト済みのバックアップ

バックアップ戦略には、構成、ファームウェア、オペレータインターフェイスのファイル、および特殊なICSアプリケーションデータを含める必要があります。実際の制御プロジェクト ファイルが保存されていない場合、HMI上のWindows OSイメージをバックアップするだけでは不十分です。隔離されたテストラボで練習用の復元を実行して、定期的にバックアップの整合性を検証してください。

部門横断的な復旧チーム

復旧プロセスはIT部門だけで進めることはできません。OTエンジニア、安全担当者、品質保証担当者、さらにはベンダー担当者も協力して、復旧した各コンポーネントが安全で動作可能であることを確認する必要があります。リードコーディネータは、タスクが論理的に順序付けられていることを確認します。

インクリメンタルリストア

すべてを一度に起動すると、競合が発生したり、古い脆弱性が再び現れたりする可能性があります。より慎重なアプローチは、システムを段階的にオンラインにし、最初にサンドボックスまたは部分負荷環境でテストすることです。そうすれば、隠れたマルウェアや構成エラーが残っている場合でも、運用全体に広がる前に見つけることができます。

検証と復旧後のテスト

すべてが再び順調になったら、実際の運用を反映する受け入れテストを行ないます。データフローがベースラインの期待値と一致していることを確認し、安全計装システム(SIS)がまだ完全であることを確認し、新しく適用したパッチによって新しい不具合が発生していないことを確認します。

ランサムウェア: 特別な復旧のケース

ランサムウェアは通常、複数のマシンにわたってファイルを暗号化します。OT環境では、侵入によりHMIがロックアウトされたり、ロジックコードが操作されたりする可能性があります。バックアップから復元することが、多くの場合、唯一の解決方法です。ただし、バックアップがそのままで、攻撃者がアクセスしたり破損したりしないことが前提です。組織によっては、これらのシナリオ専用にオフラインの「コールド」バックアップを物理的に別の施設に保管しています。ICS環境の最新のオフラインスナップショットがあれば、必要に応じてすべてを最初から再インストールできるので、命が助かります。

危機モードを超えたレジリエンス

インシデント対応が終了したら、NISTフレームワークの以前のフェーズを再検討するのが賢明です。モニタツールは時間内に侵害を検出しましたか? セグメンテーションは実際にその影響を制限しましたか? 古いパッチやデフォルトのパスワードは、攻撃者にとってあまりにも簡単になりすぎていましたか? これらの教訓を、継続的な特定、防御、検知、対応、復旧のサイクルに組み込むことで、セキュリティ体制が停滞することなく進化し続けることができます。

ライフサイエンスや石油化学などの分野では、停電が長引くと収益以上の損害が発生する可能性があります。生産が停止すると、医薬品の不足や電力供給の途絶が地域社会全体に影響を及ぼす可能性があります。適切に調整された復旧計画は、業務を迅速に再開できるだけでなく、社会の信頼を維持し、小さな問題が大きな危機に拡大するのを防ぐのに役立ちます。

NISTカテゴリ6: ガバナンス

産業オペレーションにとって、強力なガバナンスはオプションではなく、必須です。組織はすべて同じロードマップに従うわけではありません。NISTサイバーセキュリティフレームワーク(CSF)を使用する組織もあれば、IEC 62443、ISO 27001、またはカスタマイズされたベストプラクティスの組み合わせに頼る組織もあります。重要なのは、リスクランドスケープと運用ニーズに合った構造を選択することです。フレームワークに関係なく、ガバナンスは説明責任を果たし、明確な役割を定義し、セキュリティの取り組みをビジネス目標に合わせます。

適切なガバナンスは、セキュリティポリシーの所有者は誰か、リスクはどのように評価されるか、インシデントへの対応計画は何かといった重要な質問に答えます。また、実際の影響に基づいてセキュリティ投資の優先順位を決定し、IT、OT、リーダシップの連携を維持するのにも役立ちます。

適切なフレームワークを選択することは、チェックボックスをオンにすることではなく、組織とともに成長するスケーラブルで適応性の高い構造を構築することです。適切に実装されたガバナンスモデルにより、リスクの管理、コンプライアンス要件の遵守、セキュリティのレジリエンスの継続的な向上が容易になります。

リーダシップと運用の調整

多くの産業環境では、ITチームとOTチームが別々に存在し、重要なハードウェアやソフトウェアについては外部ベンダーが関与しています。強固なガバナンス構造により、経営陣、工場長、セキュリティ専門家全員が共通のビジョンに従うことが保証されます。これには多くの場合、ICS資産の所有者、パッチサイクルの実行方法、インシデント対応が必要な危険信号に対する公式ガイドラインが含まれます。明確な説明責任により、全体的なセキュリティ投資、インシデント報告、コンプライアンスに対するリーダシップの責任(CISOまたはOTディレクターなど)が明確に示されます。

予算とリソースの割当て

ガバナンスは、資金と人員の両方の流れも管理します。セキュリティ対策が実装途中で停止しないように、NISTの各機能には適切な資金が必要です。例えば、施設で特殊なネットワークセグメンテーションやICSプロトコルの認識が必要な場合、ガバナンス機関は必要な予算を承認できます。また、OT担当者が新しいツールやプロセスを習得できるように、トレーニングプログラムを承認することもできます。

ポリシーのレビューと監査メカニズム

セキュリティポリシーと手順は定期的にチェックする必要があります。多くの場合、ISA/IEC 62443やISO/IEC 27001などの認可規格に結び付けられます。内部監査または外部監査により、組織の特定、防御、検知、対応、復旧、ガバナンスのアプローチが最新のものであるかどうかを確認できます。これらの監査で、古い資産インベントリやバックアップの欠落などのギャップが見つかった場合は、ガバナンスが介入して修正を推進します。

コミュニケーションギャップを埋める

十分に考え抜かれたガバナンスモデルは、経営陣と現場のエンジニアの間のつながりも閉じます。これは、リーダシップミーティングでの定期的なセキュリティ更新、部門間の机上演習、またはセキュリティ目標を議論するための共通言語を意味する場合があります。効果的なガバナンスはサイロを横断し、1つのNISTフェーズ(高度な検出など)への投資が、別のフェーズでのスタッフトレーニングまたは堅牢なインシデント対応計画と一致するようにします。

効果的なガバナンスの成果

ガバナンスが適切であれば、NISTの各機能に次のようなメリットがあります。

- 特定: リーダは資産リストを正確に保ち、脆弱性スキャンが定期的に行なわれていることを確認します。

- 防御: 組織の賛同と承認された予算により、マイクロセグメンテーション、パッチ管理、ゼロ・トラスト・イニシアチブへの道が開かれます。

- 検知: 経営陣はICS対応の脅威監視とリアルタイム・アラート・システムに投資します。

- 対応: 明確な権限構造により、プレイブックが遵守され、トップレベルのサポートにより決定的な封じ込めが実現します。

- 復旧: 文書化された復旧手順、割当てられた役割、適切な資金により、通常の運用に迅速に復帰できるほか、何が悪かったかを学ぶ機会も得られます。

つまり、ガバナンスは、OTコンテキストでNISTフレームワークをまとめる接着剤です。説明責任を明確にし、リソースを保護し、コミュニケーションを合理化することで、セキュリティが最後の最後に付け加えられるのではなく、日常業務に織り込まれていることが確認され、重要なプロセスを保護し、認識の文化を育み、ビジネス目標を視野に入れ続けるのに役立ちます。

今すぐ投資して回復力を構築し、混乱を減らしましょう

産業オペレーションは合理化されたワークフローによって成り立っています。これらのワークフローが停止すると、利益が危険にさらされるだけでなく、作業員の安全やブランドの評判も損なわれる可能性があります。OTを保護するには、迅速な修正以上のものが必要です。NISTなどの実証済みのフレームワークと連携した有意義な取り組みが必要です。特定、防御、検知、対応、復旧、ガバナンスの各機能は、常に進化する脅威の状況に対して組織が一歩先を行くのに役立ちます。包括的な戦略を採用することで、攻撃をよりスムーズに処理し、重要なプロセスを円滑に進めることができます。

総合的な対策が重要な理由

人も境界の一部です

ファイアウォールや検出ツールでできることは限られています。従業員や請負業者がフィッシングメールを認識しなかったり、強力なパスワードの必要性を理解していなかったりすると、攻撃者はすぐに侵入できます。プロアクティブな文化、つまり異常な行動を迅速に報告することを奨励する文化は、多くの場合、テクノロジよりも先に脅威を捕捉します。

テクノロジには慎重な統合が必要です

OT環境では、古いプロトコルとリアルタイムの要求により、標準のITセキュリティソリューションを単純に導入するだけではリスクが伴います。新しいツールはすべて、ICSとの互換性をテストし、生産を中断しない方法で展開する必要があります。

継続的な監査と訓練

攻撃者は休む暇がないため、セキュリティチームも休む暇はありません。机上演習、レッドチームの活動、定期的なネットワーク評価により、組織は常に一歩先を行くことができます。これらの先を見越した積極的な戦術により、NISTの概念が理論から日常業務に取り入れられます。

グローバルな相互接続性

下請け業者や販売業者など、サプライチェーン内の1つの脆弱なリンクが、データ接続、ベンダーポータル、共有プラットフォームを通じて波及し、関係者全員に影響を与える可能性があります。効果的なICSセキュリティプランは、すべてのリモートサプライヤとパートナにまで及ぶため、複数のサイトでの協調的な取り組みが必要です。

専門家のガイダンスでギャップを埋める

多くの組織は、旧式のPLC、ゼロトラストの原則、および最小限のダウンタイムで新しいソリューションを実装する方法を真に理解している外部のOTセキュリティ専門家から多大な価値を得ています。しかし、それはほんの一部にすぎません。これらの専門家は、徹底したIRプレイブックを作成し、シナリオベースの机上演習を実行し、年中無休24時間体制の緊急リテーナーを待機させることで、全体的な準備を強化することもできます。

24時間体制の監視も、もう1つの重要な要素です。何か問題が発生した場合、これらの専門家は、小さな不具合が大きな危機に発展する前に、すぐに対応することができます。これらすべて、つまりカスタマイズされた計画、実際の訓練、ノンストップの監視、適切に調整されたゼロ・トラスト・メソッドを組み合わせると、日常業務を妨げずに最も重要なものを保護するセキュリティアプローチが実現します。

文化: OTセキュリティの真の中心的存在

最高のツールやプロセスであっても、文化がそれをサポートしていなければセキュリティは保証されません。サイバーセキュリティを物理的な安全と同じくらい真剣に扱う職場では、疑わしいネットワーク動作や不正なUSBドライブはすぐに報告されます。しかし、従業員が反発を恐れて沈黙を守ると、侵入者に逃げ道を与えてしまう可能性があります。一方、先を見越したアラートを奨励する文化では、即時の報告が促され、コラボレーションが促進され、スタッフのセキュリティスキルに投資されます。

リーダは、サイバーセキュリティに多額の予算を割当て、従業員が最新のトレーニングを受けていることを確認し、侵害によるダウンタイムを「ITの問題」ではなく収益の脅威として捉えることで、雰囲気を作ります。セキュリティ体制に関する経営陣の頻繁な最新情報、および問題の発見や防止に対するインセンティブにより、雰囲気は単なるコンプライアンスから真のエンゲージメントへと変化します。

長期的なメリットを計算

持続的な稼働時間

生産ラインがスムーズに稼働することで、収益が確保され、ブランドイメージが強化され、パートナシップが強化されます。

規制の遵守

強力なセキュリティは、監査人を満足させ、法的リスクを最小限に抑え、特に規制が厳しい分野で認証を合理化できます。

イノベーションの実現

IoT、AI、高度なロボットが工場の標準になるにつれて、堅牢なセキュリティ基盤により、安全かつ効率的に運用できるようになります。

競争上の優位性

脆弱性が蔓延するサプライチェーンでは、強化されたICS環境により、慎重な市場において信頼できるパートナとしての地位を確立できます。

NISTフレームワークの実装は、チェックボックスをチェックするだけのことではありません。産業環境における実際のリスクを認識する実践的なアプローチです。特定、防御、検知、対応、復旧、ガバナンスを体系的に適用することで、組織は変化する脅威に対応し、運用目標と一致するセキュリティ文化を育みます。

これから

このレベルのレジリエンスを達成するには、時間、リソース、そして真のリーダシップの賛同が必要ですが、その見返りは大きいです。次の侵害に組織が不意を突かれるのを許すのではなく、ノンストップの運用を維持し、評判を守り、顧客とパートナに確実にサービスを提供できます。

パッチワークの修正を超える準備ができている場合は、ITとOTの両方を理解しているサイバーセキュリティの専門家との提携を検討してください。彼らは、運用上のニーズに合ったアプローチを設計し、リスクを管理し、すべてを柔軟かつ安全に保つのに役立ちます。サイバー脅威が本格的な危機ではなく、管理可能な一時的なものである未来に投資するのに、早すぎることも遅すぎることもありません。

公開 2025年4月4日

お客様へのご提案