ICSセキュリティの主な構成要素

ICSセキュリティは、これらのシステムをサイバー脅威から守り、産業運営の完全性、可用性、安全性を維持するために設計された、さまざまな実践と技術を包含しています。これは、デジタルシステムそのものだけでなく、それらが制御する物理的なインフラの保護にも役立ちます。

ICSセキュリティに依存する産業

- エネルギー&公益事業(発電、水処理)

- 製造業(自動車、食品&飲料、医薬品)

- 運輸(鉄道、航空管制)

- 石油&ガス(製油所、パイプライン)

- 化学処理

- 鉱業&金属

ICSセキュリティの重要性

ICSが制御するプロセスの重要性を考えると、そのセキュリティを維持することが最も重要です。ICSの侵害は、次のような事態を招く可能性があります。

- 生産停止

- 設備の損傷

- 環境災害

- パブリックセーフティ(公共の安全)のリスク

- 多大な経済的損失

効果的なICSセキュリティ戦略を策定するためには、産業制御システム特有の特性と要件を理解することが極めて重要です。これらのシステムがより接続され、デジタルに依存するようになるにつれ、堅牢で専門的なセキュリティ対策の必要性がますます重要になっています。

現実世界のICSセキュリティ脅威と攻撃の例

2024年に米国で暴露されたICSサービスは48,000を超えています。昨年のICSセキュリティ攻撃の例として、Cyber Army of Russia Reborn (CARR)があります。この国家組織はテレグラム経由で不正アクセスを行ない、HMIを改ざんし、テキサス州ミュールシューの貯水タンクをオーバーフローさせ、ダウンタイムと損害を引き起こしました。

なぜICSセキュリティが必要なのか?

強固なICSセキュリティの必要性は、かつてないほど高まっています。産業用システムが企業ネットワークやインターネットにますます接続されるようになるにつれ、サイバー犯罪者や国家関連の脅威者にとって魅力的な標的となっています。以下の憂慮すべき統計をご覧ください。

ICS侵害の潜在的影響

ICSへの攻撃が成功した場合の影響は、深刻かつ広範囲に及ぶ可能性があります。

これらの例は、強固なICSセキュリティ対策の重要な必要性を強調しています。産業システムの相互接続とデジタル依存が進むにつれて、違反がもたらす潜在的な影響はより深刻になり、ICSセキュリティはあらゆる産業分野の組織にとって必須となっています。

ICSセキュリティ侵害の財務的影響

国土安全保障委員会のサイバー脅威スナップショットによると、米国におけるデータ侵害の平均コストは936万ドルで、世界平均のほぼ2倍であることが明らかになりました。

ダウンタイムは企業にとって重要ですが、業種によって異なります。最近の調査によると、製造業のスペースは1時間当たり26万ドル以上になる可能性があります。以下は、業種別にダウンタイムを計算する3つの主な方法です。

- 製造のダウンタイム = (1時間当たりの人件費+1時間当たりの間接費+1時間当たりの製造コスト) x ダウンタイム期間

- 水処理のダウンタイム = (規制罰金+環境浄化コスト+人件費+機器の修理/交換+潜在的な公衆衛生コスト)

- エネルギーのダウンタイム = (売電損失+機器の修理/交換+人件費+規制上の罰金+潜在的な安全/環境コスト)

セキュリティ投資のROIのデモンストレーション

セキュリティは投資ですが、利害関係者にROIを示すのに役立つ追跡可能な指標がいくつかあります。

- セキュリティインシデントの低減: サイバー攻撃、マルウェア感染、不正アクセスの成功件数と未遂件数を監視する。

- 稼働時間の向上: 重要なシステムの稼働率を追跡し、計画外のダウンタイムの削減を測定する。

- 規格の遵守: 罰金を回避し、デューデリジェンスを実証するために、業界標準および規制の遵守を文書化する。

- リスク低減: 直接定量化することは難しいが、潜在的な侵害の可能性と影響を低減することの価値を強調する。リスクアセスメントのフレームワークを使用して、リスクエクスポージャ(リスクにさらされている状態)の減少を実証する。

重要なプロセスを中断させる恐怖にどう対処するか

セキュリティがダウンタイムを意味することはありません。セキュリティ対策を戦略的に実施し、混乱を最小限に抑える方法がいくつかあります。

- OTセキュリティチームの優先順位に基づいて、段階的にセキュリティ対策を導入する。

- システムをオフラインにすることなく脆弱性に対処するために、仮想パッチや補償コントロールを使用する。

- ネットワークを孤立したセグメントに分割し、侵害の影響を限定する。

- 1つのシステムをオフラインにする必要がある場合に、それを引き継ぐバックアップシステムを導入する。

- 必要な稼働時間と競合しないように、テストと更新を運用チームと連携させる。

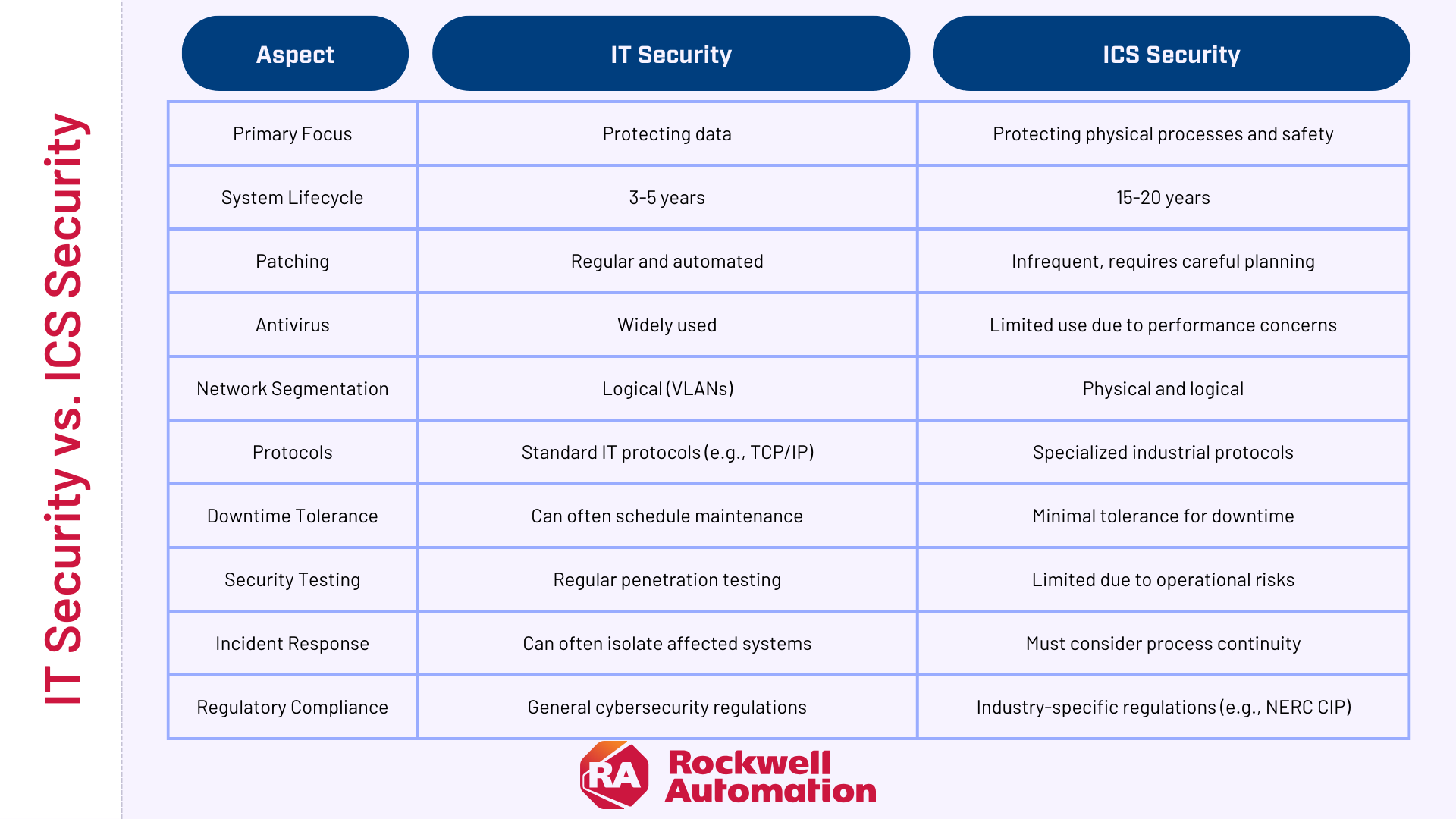

ICSセキュリティはITセキュリティとどう違うのか?

ICSは企業運営のバックボーンです。電力網から製造ラインまで、あらゆるものを管理しており、その円滑な運用は収益に直結します。ITセキュリティがデータとネットワークに重点を置くのに対し、ICSセキュリティはシステムが制御する物理的なプロセスのセキュリティに重点を置いています。

ICSデバイス特有の課題ICS環境には、旧式のシステムや特殊なデバイスが含まれていることが多く、セキュリティに特有の課題があります。

- 多くのICSデバイスが、セキュリティ更新を受けられなくなった古いオペレーティングシステム(Windows XPなど)を実行している。

- PLC (プログラマブル・ロジック・コントローラ)やRTU (遠隔監視制御装置)などの組み込みシステムには、セキュリティ機能が組み込まれていないことがよくある。

- ICSコンポーネントのライフサイクルは通常長く(15~20年)、頻繁な更新や交換は現実的ではない。