Visibilité : la base d’une sécurité OT résiliente

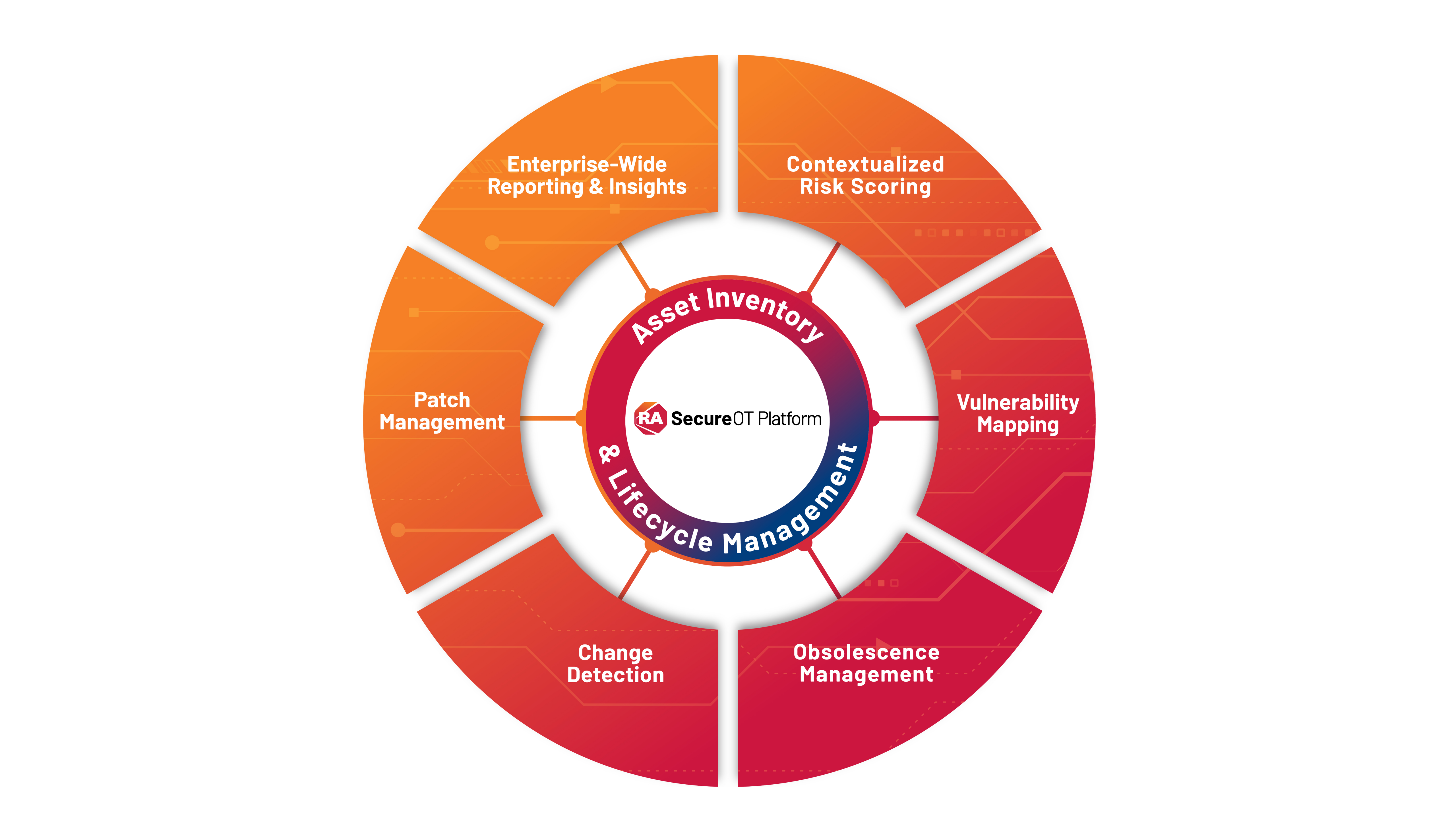

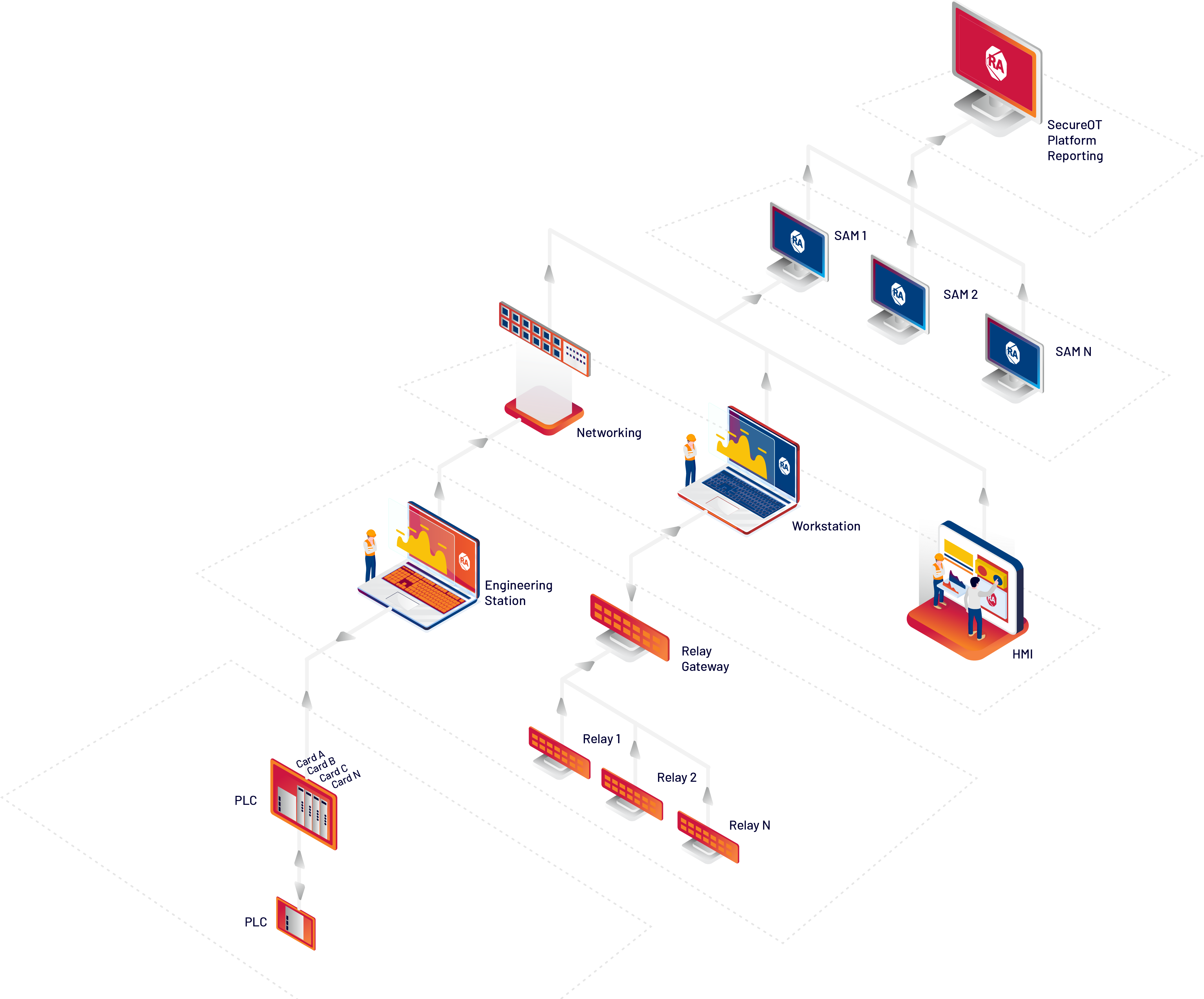

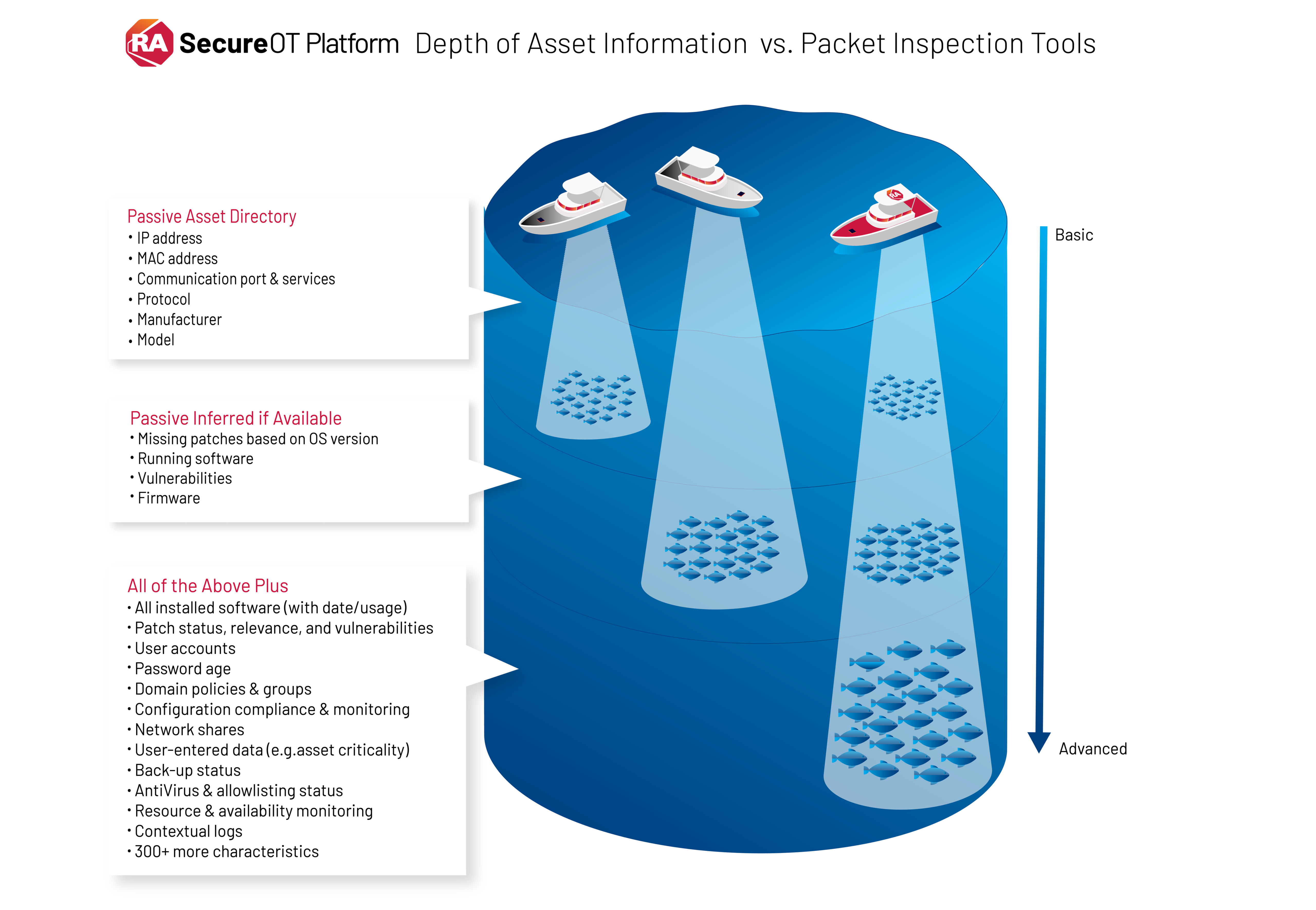

À mesure que les systèmes OT et IT convergent, une visibilité limitée sur les réseaux et infrastructures industriels peut entraîner des risques non gérés, des lacunes en matière de conformité et des actifs obsolètes masqués. Ce manque de visibilité n’est pas un point de départ réaliste et efficace pour planifier et exécuter des programmes de réduction des risques. L’inventaire des actifs, une capacité essentielle de la plate-forme SecureOT™, vous offre à la fois visibilité et contexte sur les actifs OT, aussi bien sur les appareils faciles à voir que sur les composants imbriqués, les dispositifs connectés en série, les plates-formes anciennes et les connexions temporaires.