「フレームワークコア」は、6つの主要機能(ガバナンス、特定、防御、検知、対応、復旧)に基づいた、分かりやすいサイバーセキュリティガイダンスを提供します。各機能には詳細なカテゴリとサブカテゴリが用意されており、例えば「特定」機能の下にある「アセットマネジメント」は、組織がリソースの棚卸を行なう際に役立ちます。また、サイバーセキュリティのベースラインを確立し、利害関係者に状況を伝達するための参考資料、規格、ガイドラインも含まれています。

1. ガバナンス

「ガバナンス」機能は、組織のリスク管理戦略を維持します。残りの5つの機能から得られた結果を組織がどのように処理するかについての方向性を示します。

主な業務内容:

- OTサイバーセキュリティポリシーの策定と周知

- OTサイバーセキュリティの役割と責任の調整と整合

- 法的および規制要件に関する教育と管理

- サイバーセキュリティリスクを企業のリスク管理プロセスに組み込む

- 進行中の取り組みに対する継続的な監視とチェックポイントの実施

2. 特定

「特定」機能は、NISTサイバーセキュリティフレームワークの2番目のステップです。組織の資産、ビジネスコンテキスト、ガバナンスを理解し、リスクを評価することが含まれます。

主な業務内容:

- アセットマネジメント: すべての資産のインベントリを作成する。

- ビジネス環境: 組織の状況と戦略目標を理解する。

- ガバナンスとリスク管理: リスク管理ポリシーを確立する。

- リスクアセスメント: サイバーセキュリティリスクを特定する。

- サプライチェーンリスク管理: サードパーティリスクを評価する。

この機能は、ITまたはOTセキュリティ管理者が企業ネットワークとICSを可視化し、どのインフラに追加の保護が必要かを把握できるようにすることで、効果的なサイバーセキュリティリスク管理の基盤を構築します。組織にとっては、意思決定を支援し、戦略目標との整合性を確保します。

3. 防御

「防御」機能は、アクセス制御、データセキュリティ、意識向上とトレーニング、セキュリティポリシーなどの対策を通じて、サイバーセキュリティの脅威から資産とデータを保護することに重点を置いています。

主な業務内容:

- アクセス制御: 重要なシステムへのアクセス制御

- データセキュリティ: 暗号化と安全な保管によるデータ保護

- 意識向上とトレーニング: サイバーセキュリティトレーニングの提供

- セキュリティポリシーと手順:サイバーセキュリティポリシーの実装

- インシデント対応計画: セキュリティインシデントへの備え

- セキュアなサプライチェーン管理: サードパーティのセキュリティ確保

資産とデータの保護は、データの整合性、機密性、可用性を維持するために不可欠です。これらの対策は、ITまたはOTセキュリティ管理者が重要なシステムへのアクセス制御を保護し、産業機器の構成を安全にすることで、全体的な攻撃対象領域を縮小し、組織のレジリエンスを確保するのに役立ちます。

4. 検知

「検知」機能は、異常なアクティビティやインシデントの監視など、サイバーセキュリティイベントの早期かつ効果的な検出を重視しています。

主な業務内容:

- 異常とイベント: 異常なアクティビティの監視

- セキュリティ継続監視: リアルタイムの脅威検知

- インシデント検知と対応: セキュリティインシデントへの対応

- 検知プロセス: イベントの検知と報告のための正式なプロセス

- 脅威インテリジェンスの共有: 脅威情報の共有

脅威を迅速に特定するには、早期検知が不可欠です。これにより、ITまたはOTセキュリティ管理者は迅速に対応し、インシデントを封じ込め、被害とダウンタイムを最小限に抑え、最終的にはサイバーセキュリティリスク管理を向上させることができます。

5. 対応

「対応」機能には、インシデント対応の計画、調整、分析、軽減、回復、周知など、サイバーセキュリティインシデントを検出した後に実行されるアクションが含まれます。

主な業務内容:

- インシデント対応計画: インシデント対応の準備

- インシデント調整と周知: 対応と周知の調整

- インシデント分析: インシデントの性質と範囲の把握

- インシデント復旧: 影響を受けたシステムの復旧

- 法執行機関との連携: 法執行機関との連携

この機能は、ITまたはOTセキュリティ管理者が、利害関係者の信頼を維持しながら、整合性のある明確なインシデント対応計画を策定するのに役立ちます。その結果、影響を最小限に抑え、通常業務を復旧し、法規制の要件を遵守できる効果的な対策が実現します。

6. 復旧

「復旧」機能は、サイバーセキュリティインシデント後のサービスと運用の復旧に重点を置いており、復旧計画、調整、周知、教訓の習得が含まれます。

主な業務内容:

- 復旧計画: 復旧計画の策定と維持

- 復旧調整: 復旧活動の調整

- 周知と報告: 透明性のあるコミュニケーション

- 教訓: 改善点の特定

迅速かつ効率的な復旧プロセスは、ITまたはOTセキュリティ管理者がダウンタイムを最小限に抑え、通常の業務機能を回復し、組織のレジリエンスを強化するのに役立ちます。

NIST CSFポリシー

NIST CSFプロファイルとは何か?

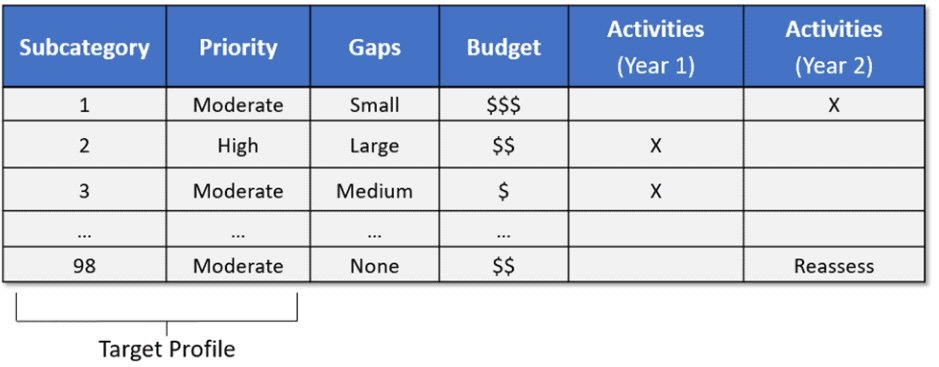

NIST CSFプロファイルは、本質的にはカスタマイズされたロードマップです。つまり、フレームワークの結果を、お客様固有のリスク、ビジネス目標(稼働時間など)、利用可能なリソースに合わせて調整できます。また、現在のプロファイルと目標プロファイルを比較することで、明確かつ優先順位付けされたアクションリストを作成し、両方の領域にわたるセキュリティ体制を強化することもできます。

NIST CSFプロファイルはどのように機能するか?

仕組みは以下の通りです。

成果の選択: 組織は、NISTフレームワークが提供する様々なカテゴリとサブカテゴリから、特定のサイバーセキュリティ成果を選択します。これらの成果は、サイバーセキュリティに関して組織が達成したい目標を表します。

カスタマイズ: 選択された成果は、組織固有のニーズに合わせて調整されます。このカスタマイズでは、組織のビジネス目標、リスク許容度、利用可能なリソース、および現在のサイバーセキュリティの実践が考慮されます。

比較: 組織は2つのプロファイルを作成します。1つは既存のサイバーセキュリティ活動を反映する「現在の」プロファイル、もう1つは理想的なサイバーセキュリティの状態を表す「目標」プロファイルです。この2つのプロファイルを比較することで、現在の実践と望ましいサイバーセキュリティレベルとのギャップを把握できます。

NIST CSFプロファイルが役立つ理由は?

プロファイルが役立つ理由はいくつかあります。

カスタマイズ: 組織はNISTフレームワークをそれぞれの状況に合わせて調整できます。これは、組織ごとに目標、リスク、利用可能なリソースが異なることを認識しているためです。

明確さ: プロファイルは明確なロードマップを提供し、組織がサイバーセキュリティの改善に必要な事項を容易に理解できるようにします。

優先順位付け: 組織は「現在の」プロファイルと「目標」プロファイル間のギャップを特定することで、取り組みの優先順位付けを行なうことができます。サイバーセキュリティ体制を強化するために、どの領域に早急に取り組む必要があるかを把握できます。

整合: プロファイルは、サイバーセキュリティ活動を組織全体のビジネス目標と整合させるのに役立ちます。これにより、サイバーセキュリティへの取り組みは組織のミッションをサポートし、強化することができます。

要約すると、プロファイルとは、組織が具体的なサイバーセキュリティ目標を設定し、アプローチをカスタマイズし、サイバーセキュリティの実践を改善するためのアクションの優先順位付けを行なうのに役立つ、カスタマイズされた計画です。これにより、組織はサイバーセキュリティへの取り組みを、組織固有のニーズと目標と整合させることができます。