NIS2と関連規制: OT/ICSチームのための包括的な視点

重要エンティティレジリエンス(CER)指令:

OT/ICSチームへの関連性

CER指令は、停電、妨害行為、異常気象といった物理インフラへのリスクに焦点を当て、NIS2と連携して機能します。NIS2がデジタル脅威に焦点を当てているのに対し、CERは物理システムと運用プロセスのレジリエンスを確保します。

知っておくべきこと

2024年10月より、各国当局は重要組織の特定とリスク管理プロセスの見直しを開始しました。これは、OT環境の保護、稼働率の維持、緊急対応の調整方法など、物理的およびサイバーレジリエンス計画の見直しが行なわれることを意味します。規制当局との連携強化や、物理的リスクとサイバーリスクの戦略統合の推進が期待されます。

EUサイバーレジリエンス法(ECRA):

OT/ICSチームへの関連性

ECRAは2024年12月に法律として発効し、デジタルコンポーネントを搭載したすべての製品にサイバーセキュリティ要件を義務付けています。これには、OTシステム、産業用デバイス、組み込みソフトウェアが含まれます。

知っておくべきこと

施行は2027年12月から開始されますが、デジタルサプライチェーンの見直しは今から始めるべきです。ECRAは、設計段階からセキュリティを重視した製品開発、脆弱性管理、そしてベンダーからの継続的なサポートを要求しています。これは、デバイスメーカの審査を強化し、重要なICS環境で稼働するコンポーネントのサプライチェーン監視を強化することを意味します。

ENISA NIS360 2024レポート: OT/ICS データから明らかになること

ENISA NIS360 2024は、NIS2指令において極めて重要とみなされるセクターの成熟度と重要性を評価します。対象セクターのデータとユーロスタット(EUの統計局)の知見を活用したこの分析は、加盟国および各国当局がギャップを明らかにし、取り組みの優先順位付けを行なう上で役立つことを目的としています。

知見1: サイバーセキュリティの成熟度はまちまち

本レポートでは、サイバーセキュリティに関するネットワークコードなどの規制により、電力セクターが最も成熟度の高いセクターの1つにランクされていることが明らかになっています。他の重要インフラセクターは大きく遅れをとっています。

ガス、石油、地域冷暖房、水素セクターは成熟度が著しく低く、特に旧式のOTシステムの統合とインシデント後の対応能力に苦戦しています。海運も、世界貿易において重要な役割を担っているにもかかわらず、時代遅れのOTシステムによってサイバー攻撃に対して脆弱になっているという同様の課題に直面しています。この格差は、規制枠組みとセクター固有のガイダンスが、OT環境におけるサイバーセキュリティの成熟度を左右する重要な要因であることを浮き彫りにしています。

知見2: 2つのOT/ICSセクターがリスクゾーンに

特に重要なセクターとして、海運とガスがリスクゾーンに含まれています。本レポートに基づき、各セクターが注力すべき事項を以下に示します。

海運

- OT脆弱性評価を優先する。

- 新規導入またはアップグレードにセキュア・バイ・デザイン原則を適用する。

- 国境を越えたインシデントへの対応計画を策定し、テストする。

ガス

- インシデント発生後の対応計画を強化し、定期的にテストする。

- 電力および製造業と連携する。

- サプライチェーンのセキュリティ確保に重点を置く。

NIS2コンプライアンス要件: OT/ICS実装ガイド

事業体連絡先情報の提供義務:

- アクション: ENISAで正確かつ最新の連絡先情報がENISAに登録されていることを確認する。

- 方策: OT/ICSセキュリティチーム内に、NIS2に関する連絡の主要担当者を指名する。変更内容を3カ月以内に更新するプロセスを確立する。EUでサービスを提供する外国企業は、担当者を指名する必要がある。

潜在的重大インシデントに関する報告義務:

NIS2は、迅速かつ効果的なインシデント報告を非常に重視しており、厳格な期限設定と、違反に対する潜在的な制裁措置が定められています。これは、インシデントが連鎖的な物理的および経済的影響を及ぼす可能性のあるOT/ICSにとって極めて重要な領域です。

OT/ICSにおける「重大インシデント」の定義:

- 運用サービスに重大な影響を与えること

- 重大な経済的損失(例: 生産停止、機器の損傷)

- 従業員または組織自体に重大な無形的または物質的影響を与えること

監督、執行、罰金、罰則: OT/ICSのリスク

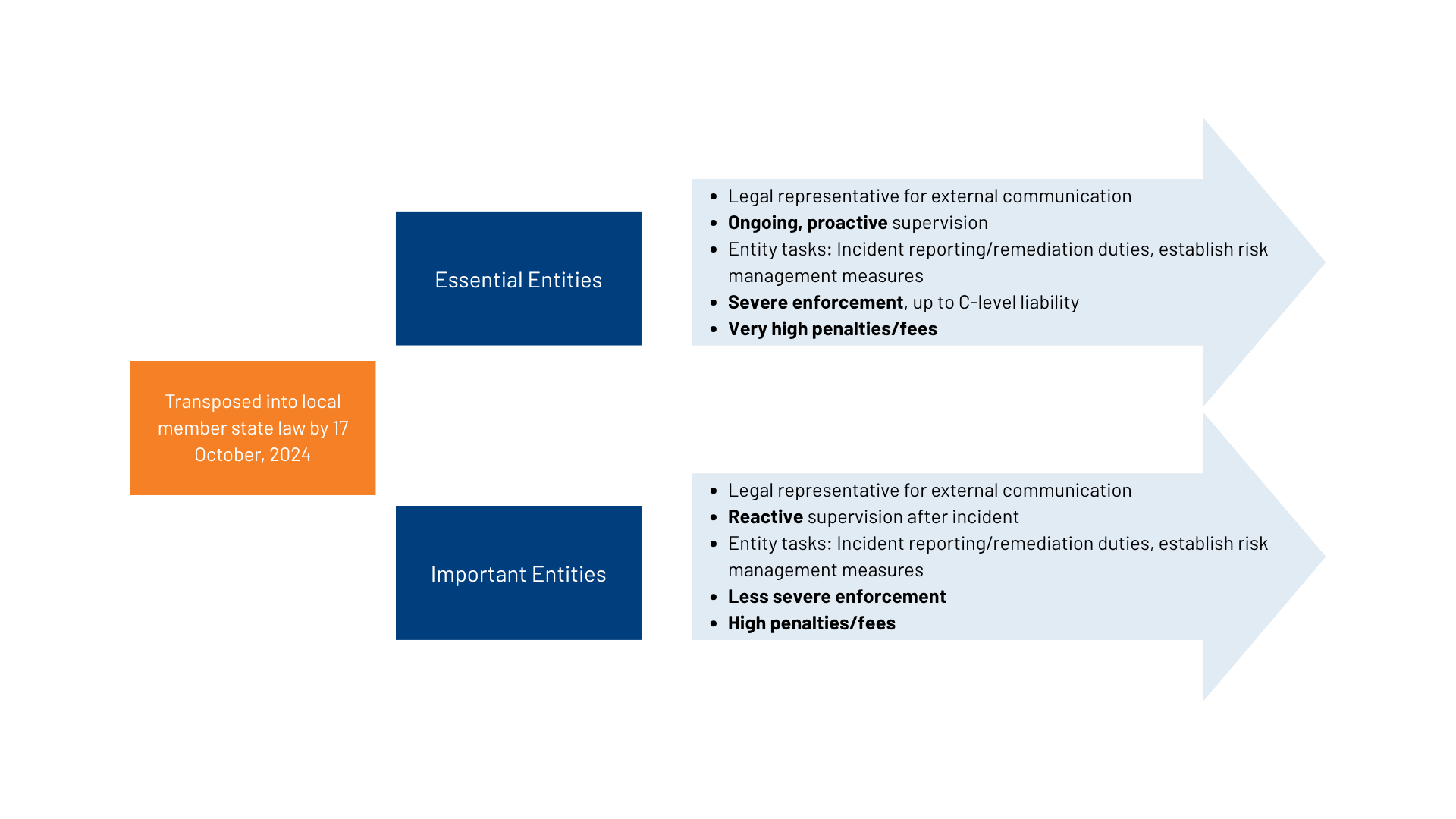

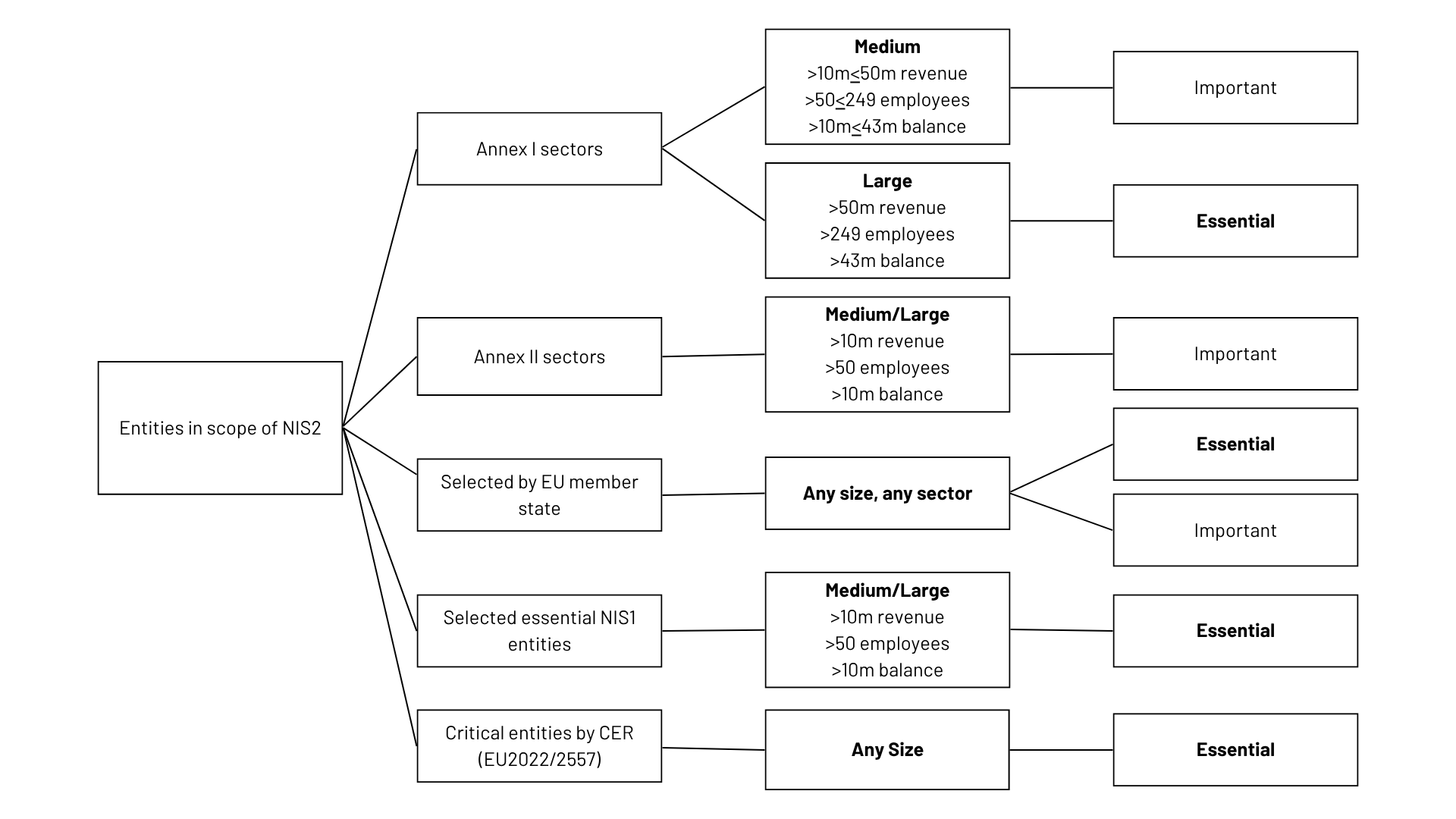

NIS2は階層化された監督・執行体制を確立し、「必須エンティティ」は「重要エンティティ」よりも厳しい監督体制の対象となります。しかし、どちらの事業体も、遵守違反に対して重大な結果に直面する可能性があります。

監督: OT/ICS運用における期待される内容:

- すべてのエンティティに対する基本方針:

- 組織の法定代理人との連携による監督

- OT/ICSインフラおよびセキュリティ対策のオンサイトおよびオフサイト検査を含む。

- 当局は、コンプライアンス評価のために、セキュリティポリシーの実施状況に関する情報と証拠の提出を求める場合がある。

- 必須エンティティに対する追加事項:

- OTセキュリティ体制の証拠収集を含む、定期的およびアドホックな監査

- 当局による産業システムへのランダムかつ計画外の点検

違反の執行: OT/ICSに対する是正措置と指示:

監督によりコンプライアンス違反が明らかになった場合、執行措置が開始されます。

- 対象となるすべてのエンティティに対し、地方自治体は以下の措置を取ることができます。:

- 警告を発する。

- 指定された期限内にインシデントを是正するための拘束力のある指示を発する(OTインシデント対応において重要)。

- 違反行為の停止を命じ、調査結果を公表し、直接的な指導を行なう。

- セキュリティ監査の推奨事項を期限内に実施するよう命じる。

- 行政罰金を科す。

- 必須エンティティに対する追加的な施行事項:

- CEOまたは法定代理人レベルの管理職の職務遂行を一時的に禁止する(OTセキュリティに関する経営幹部の責任を強調する)。

- 組織内のコンプライアンスを監視する監視担当者を任命する。

- インシデント防止のための拘束力のある指示を発出し、実施と報告の期限を厳守する。

執行措置および罰則に影響を与える要因:

執行措置および罰則を決定する際に、当局は以下の事項を考慮します。

- 違反の重大性(例: 違反の繰り返し、重大なOTインシデントの通知または是正の不履行、監査の妨害、虚偽情報の提供)

- 違反の期間過

- 過去の違反歴

- 発生した物質的/非物質的損害および影響を受けたユーザ(例: 重要なサービスへの影響、公共の安全)

- 故意または過失

- 損害を防止または軽減するために講じられた措置

- 当局への協力度

OT/ICSにおける最初の運用手順のためのクイックチェックリスト:

上記のアクション項目に加えて、OTセキュリティチームがNIS2の導入に使用できるクイックチェックリストを以下に示します。

- 資産検出とインベントリ: OTにおけるOSベースおよび組み込みシステムを含むすべての関連資産が、適切な時間枠内で非常に高いレベルで検出されていますか?

- ポリシーと手順: OT環境全体にわたってセキュリティポリシーが文書化され、周知され、その有効性が定期的に評価されていますか?

- インシデント報告プロセス: OT運用における潜在的な重大インシデント(NIS2の定義による)を報告するための、明確で理解しやすいプロセスが整備されていますか?

- 脆弱性と脅威の管理: 対象となるすべてのOT資産が特定され、継続的に監視され、脆弱性と脅威が積極的に管理されていますか?

- 対応能力: OTの脅威を効果的に特定、監視、警告し、対応する能力を備えていますか?

- チケット発行と文書化: OT/ICSセキュリティワークフローにおけるインシデントの検出、トリアージ、対応を管理および文書化するためのチケット発行システムが実装されていますか?

- 重要なプロセスのセキュリティ: 重要なOTプロセスとそれに関連する資産は、適切に把握、文書化され、保護されていますか?

- サプライチェーンリスク管理: OT/ICSコンポーネントおよびサービスに関するサプライチェーンリスクは特定されており、リスク軽減策が積極的に実施されていますか?

- 信頼できる証拠: 監査および評価において、産業資産に関するOTセキュリティ管理システムからの証拠は信頼できますか?

Verveの標準: NIS2の成功に向けたOT/ICSセキュリティ設計

ロックウェル・オートメーション傘下のVerveは、リスクの検出を支援するだけでなく、複雑なOT環境全体にわたってリスクを積極的に管理・修復する能力をチームに提供します。このオペレーショナルインテリジェンスは、NIS2コンプライアンスの達成と維持の鍵となります。

Verveの優れた点は、資産に関連する詳細なセキュリティ情報を収集し、同時に修復も実行できることです。つまり、リスクを特定するだけでなく、情報に基づいた対策を講じることで、セキュリティギャップを解消し、防御を強化することができます。

多くのOTチームにとって、リソースは限られています。Verveは、OT環境全体からリスクデータを収集・分析し、優先順位付けされた推奨事項を提供することで、プロセスを効率化します。少人数の専門家チームが戦略的な対応策を策定し、現地の運用チームが実行をコントロールします。このバランスにより、組織は人員や予算に過大な負担をかけることなく、セキュリティ成熟度を向上させることができます。