これらのトリガまたはスレッショルド(閾値)は、データを生成するアプリケーションまたはシステムから継承され、機械学習、統計、ヒューリスティックだけでなく、人間またはフレームワークによって定義されたユースケースも活用されます。

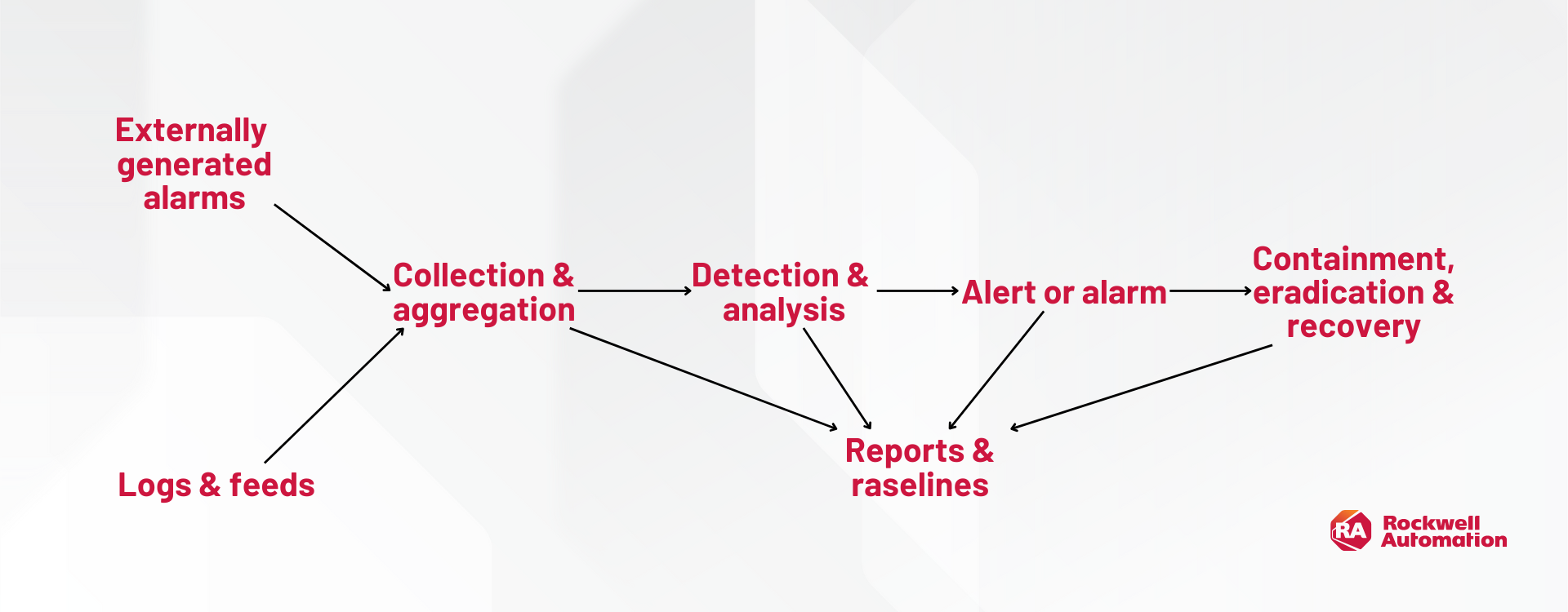

究極的には、SIEMの目的は、メッセージ(多くの場合、SyslogやWindowsイベント形式)を受信し、サイバーセキュリティ機能で利用できるようにし、アラートを発することで、セキュリティチームが脅威に対処するための定義された手順とプロセスを効果的に実行できるようにすることです。これは、次のような例で説明できます。

コンバージドインフラを備えた中小企業を想像してみてください。Windowsシステムは、買掛金管理、製造現場の注文処理、関連タスクの配信に使用されています。これらの機能はどちらも重要ですが、一方はIT関連、もう一方はOT関連です。

そこで、買掛金担当のコンピュータを操作している担当者がフィッシングメールを開き、攻撃者がそのシステムにマルウェアを仕掛け、幸運にもそのシステムのウイルス対策ソフトがそれを検知してアラートを生成したと想像してみてください。

これは単純な例ですが、コモディティ化されたマルウェアの場合、リソースを管理している組織では、分析、派遣作業、トレーニングのために、システムのログを安全なシステムに転送することが有効です。このケースでは、マルウェアは捕捉されました(例えば、大規模なランサムウェア攻撃は発生していません)。しかし、買掛金担当者はフィッシング対策トレーニングや上司の訪問が必要になるかもしれません。

IT SIEMとOT SIEMの違いは何ですか?

SIEMをモニタ、調整、活用するためのOTセキュリティ・オペレーション・センター(SOC)の必要性については、多くの議論があります。OT SIEMの価値と、IT SIEMとの違いについては、別の質問があります。

ITとOTにおけるSIEMの違い

ITとOTのSIEMはどちらもデータの集約と分析を行ないますが、その焦点と優先順位は大きく異なります。OTでは、安全、信頼性、可用性が重視されます。そのためには、専門的なデータと分析機能が必要です。主な違いは以下の通りです。

- データ: OT SIEMはプロセスデータを統合し、運用上の異常に関するより深い洞察を可能にします。

- 分析: ITは通常、機密性、完全性、可用性に影響を与えるサイバー脅威に対処し、OTは安全、信頼性、生産性に取り組みます。プロセスパラメータの逸脱を示すアラートは、安全上の危険や機器の故障を示唆している可能性があり、迅速な対応が必要です。今日のネットワークの統合と相互接続性を考えると、脅威とシステム/インフラは多くの点で重複していることは容易に想像できます。エンジニアと現場オペレータは、資産情報とイベントを迅速に結び付けて状況をトリアージし、プロセスを実行する必要があります(例えば、大きな赤いシャットダウンボタンを押すか、システムのイメージを再作成するかなど)。

- 可視性: IT環境におけるSIEM機能は、企業のデータセンターに設置された中央データウェアハウスで監視されます。可視性はセキュリティ・オペレーション・センターに限定されます。OT環境では、迅速なインシデント対応のためにオンサイトでの可視性が求められます。

- ROI: IT SIEMは純粋なセキュリティツールであり、サイバー攻撃のリスク低減によって価値を生み出します。OT SIEMは、機器の故障予測、計画外のダウンタイムの削減、そして運用コストの大幅な削減に役立つ運用ツールとして機能します。例えば、重要な機械の振動データを監視することで、異常を早期に検知し、予防保守が可能になります。これには、以下のようなユースケースが含まれます。

- 予知保全とリソース監視

- 突然の消失(オフライン)システム

- 一時的な資産の検出(不正デバイスの可能性も含む)

- 従来のサイバー脅威や不正アクセスに対するセキュリティアラーム

- 予期しないシステムアクセスやシステムエラー

- プロセス障害、シャットダウンアラート、または手動によるアラーム消音

- 規制およびコンプライアンス要件

発生源に関わらず、SIEMのユースケースとコモディティ化されたマルウェアなどのサイバー脅威は重複する部分がありますが、スペクトルの両側(ITとOT)に影響を与える影響や事象は、どちらの方向に進むかによっても異なります。

ITは、マルウェア、フィッシング、データ漏洩/侵害、そしてインターネットから直接もたらされるさまざまな脅威に頻繁に直面します。OT環境における脅威は、特殊なプロセス制御機器、安全システム、そして生産ラインへの侵入です。ITとOTのどちらにおいても、実行される作業の種類や発生する事象に応じて、優先度が異なる多様なスキルセットが存在します。

IT分野では、XユーザがYを実行しているというアラートや、Zマルウェアアラートが発動したというアラートが鳴った場合、そうした状況におけるサイバーセキュリティの対応はある程度理解されています。しかし、OT分野では、さまざまなベンダーや技術が数十年にわたり利用されているため、施設の運用(および安全)維持に注力するチームにとって、膨大な数のアラームやアラートが発生しています。

OT SIEMの必要性を喚起する要因は何でしょうか?

多くの場合、1つの環境内でITとOTの両方のSIEMが必要になります。実際、ほぼすべての産業サイバー攻撃において、攻撃者はまずIT側に足掛かりを築き、2つの環境間に存在する保護を突破することで、ITからOTへと攻撃を転換しています。

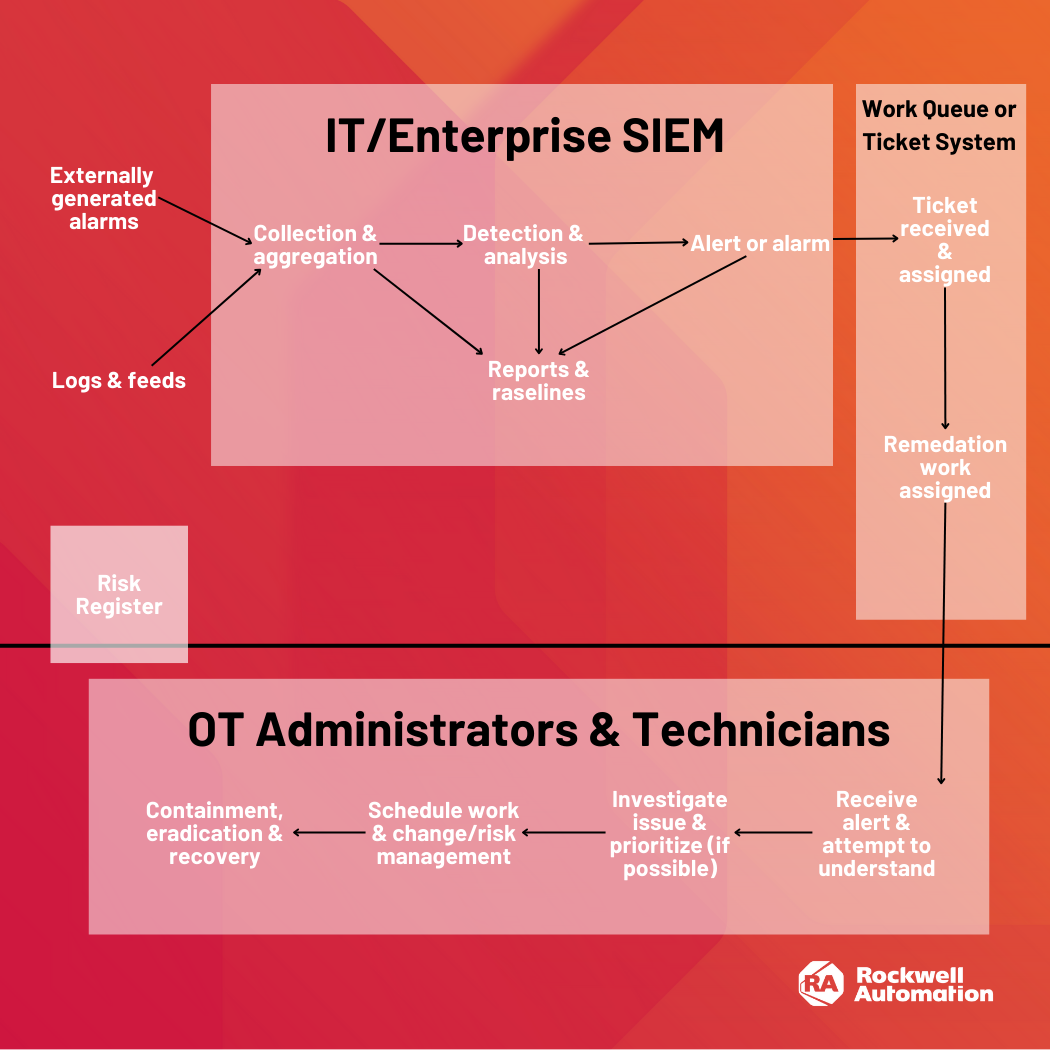

ITとOT全体にわたる効果的なサイバーリスク軽減には、資産管理、レポート、SIEM機能を一元的に監視するビューが必要です。

残る疑問は、統合ビューをいかにして実現するのが最善かということです。OTに特化したデータ集約、分析、インシデント対応、レポート機能を提供し、重要なアラートや情報をエンタープライズSOCに転送するOT SIEMを導入するメリットは、どのような場合にあるのでしょうか?

これらの問いに対するアプローチと戦略は、組織によって異なります。OTに特化した機能を持たない単一のSIEMで十分な組織もあれば、堅牢なOT SIEMの導入が不可欠となる組織もあります。

SIEMの必要性を高める要因

1. OTプロセスの複雑性: 電力、石油精製、水処理などの分野では、産業用制御システムの運用に関する深い経験を必要とする複雑な物理プロセスを運用しています。リスクと対応を特定・分析するために、OT担当者はOT SIEMにアクセスし、担当者だけが理解できる詳細な情報を入手する必要があります。プロセスが複雑であればあるほど、OT SIEMから得られる価値は高まります。

2. OTプロセスの重要性: 多くの産業組織にとって、OTプロセスは組織の生命線です。悪意のある攻撃や意図しないデバイスの停止によるダウンタイムは、多大なコストをもたらします。そのため、プロセスの変動、潜在的な障害による制御デバイスの動作異常、停止を引き起こす可能性のある新しいデバイスなどを監視することは、大きな価値をもたらします。OT SIEMは、こうした貴重な情報を提供します。

3. OTインフラのネットワークアクセス/セグメンテーション: OTネットワークとITの分離が進むほど、OT SIEMの価値は高まります。現地の運用担当者への依存度が高まるほど、OT SIEMの価値も高まります。

4. コンプライアンスと規制: 北米の電力業界など、一部の業界では、NERC CIPなどのサイバーセキュリティ規制により、詳細なOTデータが求められています。これらのデータは、SOCが使用するセキュリティ分析よりもコンプライアンス重視であるため、IT SIEMに含めることは適切ではない可能性があります。

エンタープライズIT SIEMからの作業指示発行における課題

答えは一見するとそれほど単純ではなく、その複雑さは、旧式の機器の台数、そして環境内のプロセス制御や規制の多さに起因しています。結局のところ、Xコンプライアンスの官僚主義とオーバーヘッドでエンタープライズ環境を汚染したいと考える人はいるでしょうか? おそらく少数でしょう。