Votre première ligne de défense contre les cybermenaces OT

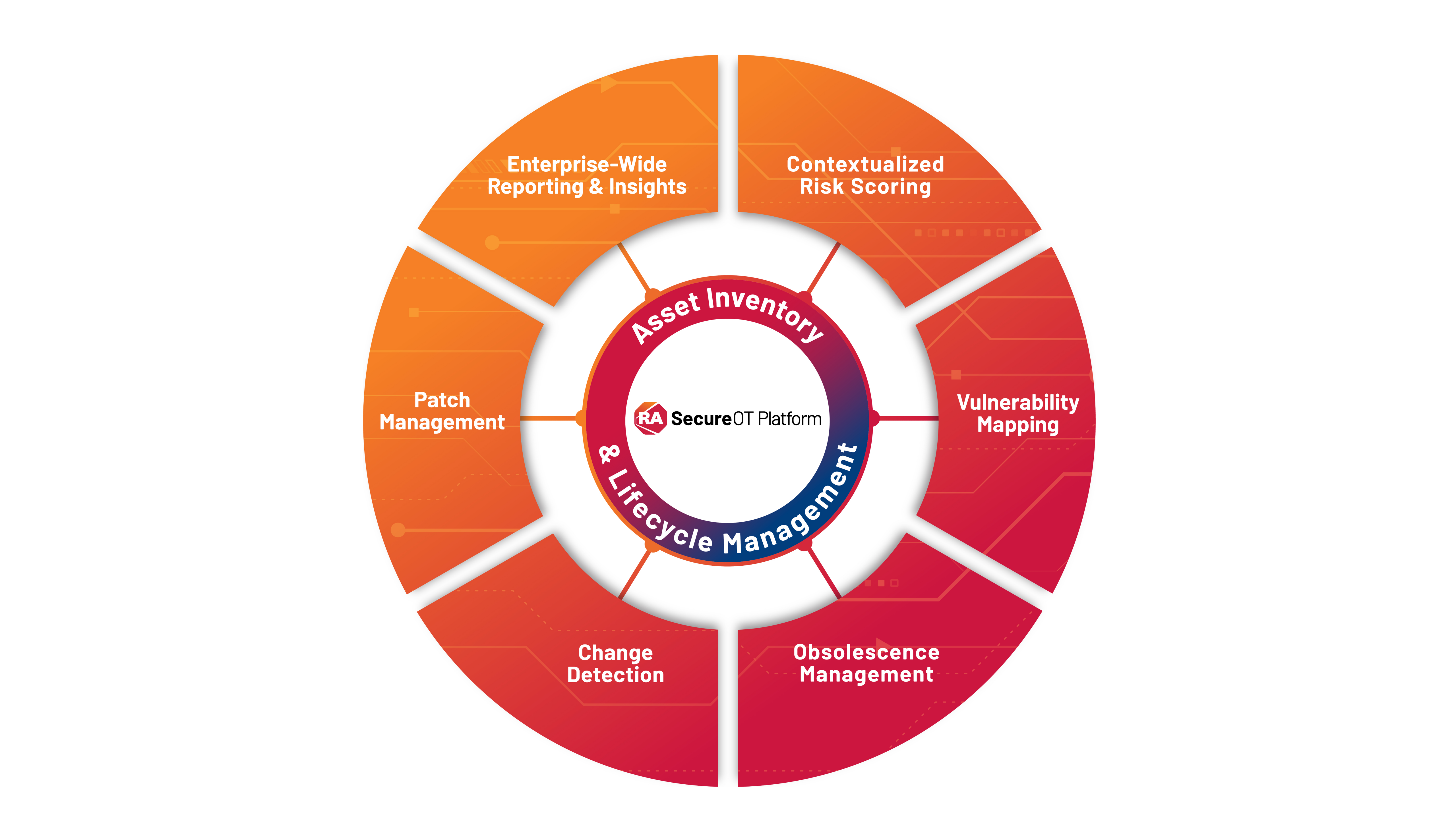

Chaque jour les environnements OT sont confrontés à des cyberrisques en évolution qui ciblent les systèmes vieillissants et les réseaux complexes. La gestion de ces risques demande plus qu’un simple scan des dangers. Il faut un processus structuré pour identifier, hiérarchiser et corriger les vulnérabilités avant qu’elles ne perturbent les opérations. Les outils informatiques traditionnels n’ont jamais été conçus pour cette réalité. Ils sont intrusifs, risqués et laissent des failles problèmatiques en termes de disponibilité et de conformité. La plate-forme SecureOT™ résout ces défis grâce à une approche en boucle fermée spécifique aux technologies de la production qui renforce la résilience et contribue à maintenir les opérations en fonctionnement.