這些觸發器或閾值既繼承自生成應用程式或系統,利用機器學習、統計學或啟發式方法,也繼承自人類或框架定義的使用案例。

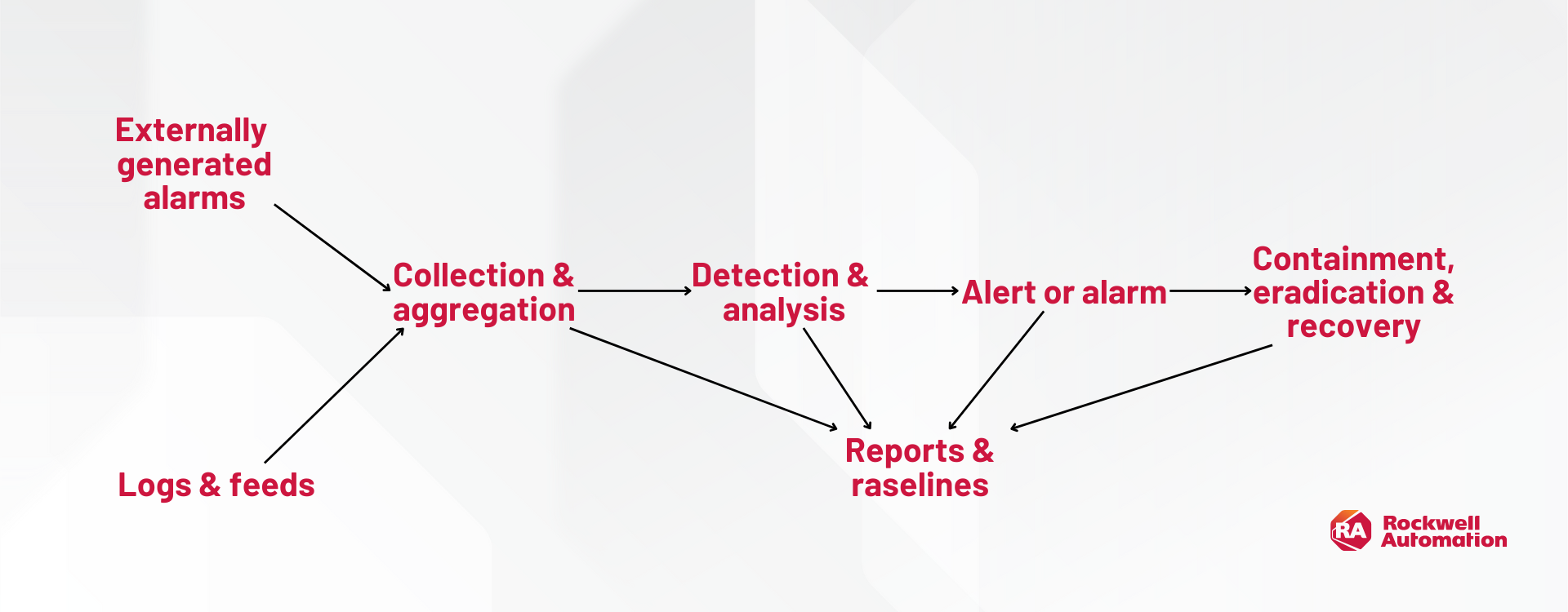

最終,SIEM系統的目的是接收消息(通常採用Syslog和Windows事件格式),讓網路安全功能能夠取得這些訊息,並根據這些訊息發出警報,讓資安團隊能有效執行既定的程序和流程來管理威脅。以下為最佳範例:

想像一下,您擁有一家擁有融合基礎設施的中小型公司。有用於應付帳款的Windows系統,也有用於處理和分發工廠訂單及相關任務的Windows系統。這兩個功能都很關鍵,但一個與IT相關,另一個與OT相關。

現在想一下,負責應付帳款電腦操作的人員打開了一封釣魚郵件,攻擊者將惡意軟體植入該系統,幸運的是,該系統的防毒軟體偵測到並生成警報。

這是一個簡單的例子,但對於惡意軟體和負責管理資源的組織而言,將其系統日誌轉發至安全系統進行分析、調度工作和訓練是有益的。在這種情況下,惡意軟體被成功攔截(例如,沒有發生大規模的勒索軟體攻擊),但應付帳款人員可能需要接受網路釣魚防範意識訓練,或者需要其經理進行指導。

IT和OT SIEM之間的差異為何?

關於是否需要設立OT安全營運中心(SOC)來監控、調整和使用SIEM系統,存在很大爭議。另一個問題是關於OT SIEM的價值,及其與IT SIEM有何不同。

IT 和OT SIEM的差異

雖然IT和OT SIEM都負責資料的整合和分析,但兩者的關注點和優先順序卻大相徑庭。在OT領域,重點在於安全性、可靠性和可用性。這就需要專門的資料和分析能力。主要差異包括:

- 資料:OT SIEMs 能夠整合流程資料,進而更深入地洞察營運異常情況。

- 分析: IT 通常處理影響機密性-完整性-可用性的網路威脅,而OT則處理安全-可靠性-生產率相關的問題。當警示顯示製程參數出現偏差時,可能代表潛在的安全風險或設備故障,需立即採取行動。正如你可以想像的,鑑於當今網路的融合與高度互聯性,威脅與系統/基礎架構在多個層面上彼此重疊。工程師和現場作業人員必須迅速將資產資訊與事件連結起來,以對情況進行分類並執行相應流程(例如,是按下紅色大按鈕關機,還是僅對系統進行重新映射)。

- 能見度:環境中的SIEM功能在一個中央資料庫中進行監控,該資料庫位於企業資料中心內。只有資安營運中心看得到。OT環境需要現場能見度,以便快速回應事件。

- 投資報酬率: IT SIEM 是一款純粹的安全工具,透過降低網路攻擊風險來創造價值。OT SIEM系統為一種操作工具,能預測設備故障、減少計畫外停機時間,並節省大量營運成本。例如,透過監測關鍵機械的振動資料,可以更早發現異常,從而進行預防性維護。用例如下:

- 預測性維護和資源監控

- 系統突然遺失(離線)

- 臨時資產偵測(甚至可能包括惡意設備)

- 針對傳統網路威脅或未經授權存取發出安全警報

- 意外存取系統或錯誤的系統行為

- 流程故障、停機警報或手動報警消音

- 監管與合規要求

無論威脅來源為何,SIEM系統在IT與OT環境中雖有一些共通的應用情境與資安威脅,例如常見的惡意軟體,但隨著深入IT或OT的兩端,其所面對的事件與影響也會出現明顯差異。

IT 環境經常面臨來自惡意軟體、網路釣魚、資料洩露/破壞以及各種直接來自網際網路的威脅。對於OT環境而言,威脅在於專用程序控制設備、安全系統和生產線的安全受到威脅。對IT和OT而言,根據所執行的工作類型和產生的事件,所需的技能組合各不相同,優先順序也有所差異。

在IT環境,如果發出警報,指出X使用者正在執行Y操作,或者Z惡意軟體警報已觸發,那麼對於這些情況的網路安全處理相對比較容易理解。但在OT環境,由於各種專有供應商和技術跨越數十年,導致負責保持設施運行(和安全)的團隊會接收到大量警報或提醒。

哪些因素產生對OT SIEM的需求?

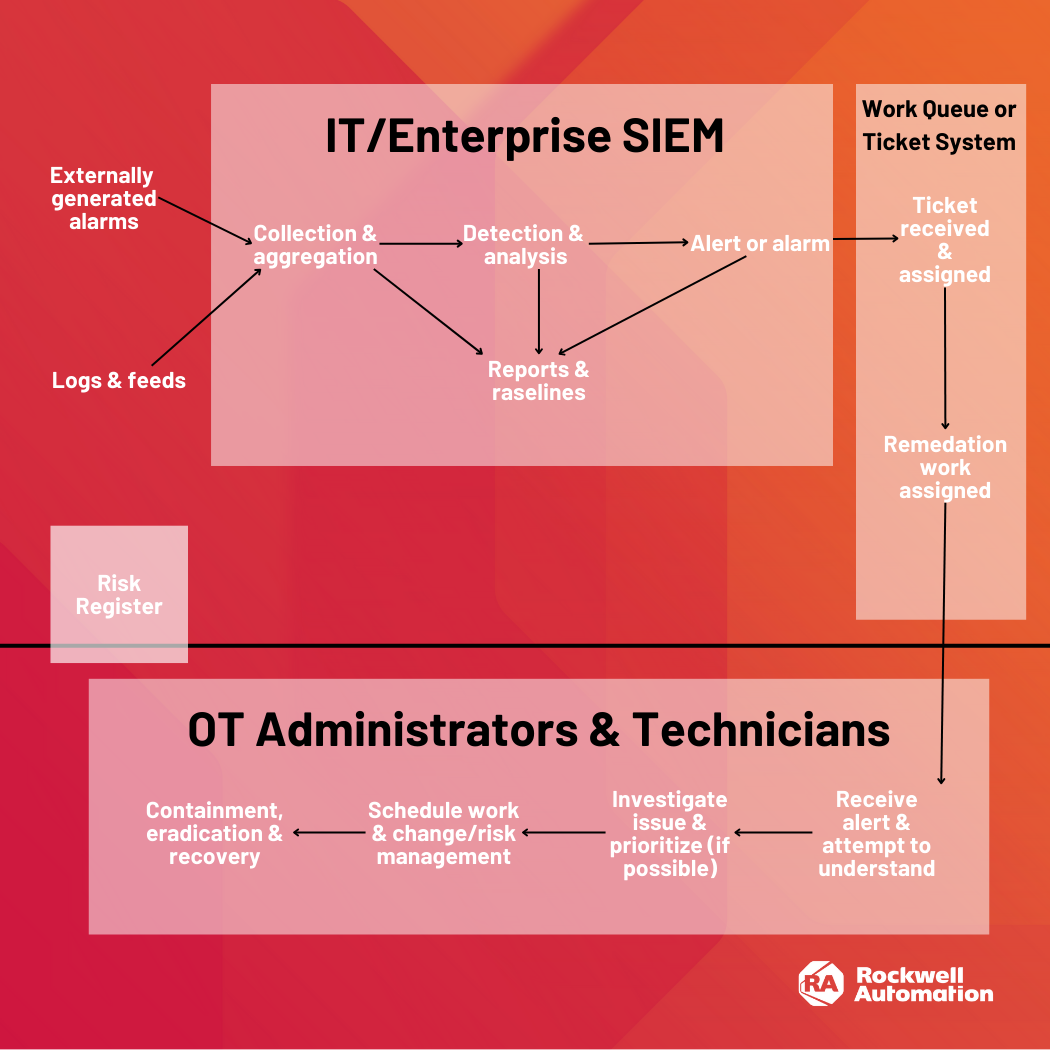

一個環境通常同時需要IT和OT SIEM。事實上,在幾乎所有工業網路攻擊事件中,攻擊者都是先在IT環境中取得立足點,再橫越兩者之間的防護層,進一步滲透至OT系統。

為了有效降低IT和OT環境的網路風險,需要一個單一的視圖來監督資產管理、報告和SIEM功能。

剩下的問題是:該如何才能最有效呈現這種整合式視圖。何時需要部署OT SIEM系統,該系統能為營運技術提供特定的資料整合、分析、事件回應和報告功能,並將關鍵警報和資訊轉發到企業安全營運中心(SOC)?

這些問題的解決方式與策略,需根據每個組織的具體情況量身訂做。對於某些組織而言,或許只有一個沒有特定OT功能的單一SIEM系統很合理。但是對於某些組織而言,擁有一個強大的OT SIEM系統非常重要。

SIEM需求成長的因素

1. OT 流程的複雜性: 電力、煉油、水處理等產業的公司必須營運複雜的實體流程,有賴深厚的工業控制系統營運經驗。為了識別和分析風險及應變措施,OT人員需要存取OT SIEM系統來提供只有他們才能全盤了解的詳細資訊。流程越複雜,從OT SIEM中獲得的價值就越大。

2. OT 流程的關鍵性: 許多工業組織的OT流程是其組織的命脈。無論是惡意攻擊還是無意的設備故障,停機都會帶來巨大的經濟損失。因此,對製程變異、因潛在故障導致的控制設備行為異常,以及可能造成中斷的新設備進行監控,都能帶來顯著的價值。OT SIEM都能提供這些寶貴的資訊。

3. OT 基礎設施的網路存取/區隔: OT與IT的網路分離程度越高,OT SIEM的價值就越大。隨著對在地營運人員採取即時行動的依賴日益增加,OT SIEM的價值也隨之提升。

4. 合規與監管:在北美電力業等產業中,NERC CIP等網路安全法規都會要求提供詳細的OT資料。將這些資料納入IT SIEM系統可能沒有意義,因為其更側重於合規性,而非提供安全營運中心可能使用的安全分析。

企業IT SIEM系統在發佈工單時面臨的挑戰

這個問題的答案並不像表面上看起來那麼簡單,其複雜性主要來自於環境中舊有設備的數量,以及製程控制與法規要求的程度。畢竟,誰會希望讓自己的企業環境因為X合規要求而充斥著繁瑣的官僚流程與額外負擔呢?可能很少。