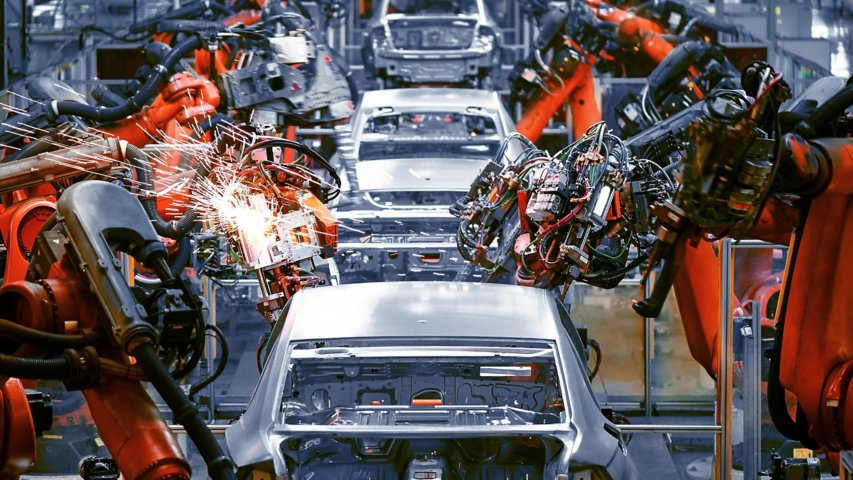

近年來有些知名的網路攻擊事件,使得鎂光燈愈加聚焦於汽車業界不斷攀升中的網路安全風險。 汽車產業有必要加緊腳步來提升對當前攻擊面的認識,此一作為通常有賴網路資產的已安裝基礎,包括廠房的機械和裝置。

風險

若攻擊得逞,不僅限於因勒索軟體而導致停機、資料損失連帶高昂的復原代價等財務風險,更可能讓汽車工廠面臨到實質的安全風險、致使長期供應鏈的中斷,甚而引發訴訟。

所幸每一間汽車製造業者仍有方法可循,能夠將共通的網路安全漏洞予以防堵。相較於把高優先度且實則可根治的漏洞擱置,早先一步強化網路復原力是更具經濟效益的做法。

本文羅列了一部分被現今威脅發動者鎖定的常見已安裝基礎漏洞。

OT/ICS網路與資產安全

過去十年來,汽車製造業者開通了通訊協定,賦予廠房以感測器和致動器的IoT生態系統收集數據之能力。藉由在企業眾多系統內縝密分析這些數據,打通OT至IT的資料共享使得廠房效率和成本節省有了大躍進。

跨越OT/IT疆界的高度連接能力,貢獻了大量由數據所驅動之洞見;然而,精密度更高的威脅發動者崛起也讓風險更甚以往。有效維護網路安全的首要步驟,在於洞悉網路上確切內容,以便主動保護合法的內容,並將不合法的內容物排除及阻斷。

在欠缺安全條件的情況下,威脅發動者可能會入侵系統,他們可能鎖定控制器進行威脅、控制機械的實質運作、竄改程式資料,甚而帶來工安上的危險。

汽車製造業者應對所有已安裝基礎的資產需有最新且即時的認識,可綜覽已知或未知的弱點,並由其OT環境內徹底的風險評估法來了解跨OT/IT疆界資料流通增加伴隨的安全漏洞並予以減災。此一風險評估能凸顯出常規做法是否不夠健全,例如IDMZ內事故偵測能力的欠缺、通訊協定風險(例如Modbus、PROFINET),或是不安全(或未予授權)的IoT裝置。

薄弱的修補程式管理

已安裝基礎的修補程式管理欠佳是很顯著的問題 - 汽車製造公司有高達71%評比認為修補程式管理不足。工廠廠房從PC至PLC,以過時作業系統或軟體運作的裝置,更容易遭受到網路攻擊。修補程式通常用來彌補軟體中關鍵的安全漏洞,未能及時運用將使惡意行動者有機可趁,進而利用已知有安全弱點的過時版本,因而讓網路安全風險大為升高。

儘管修補程式管理上的薄弱會造成汽車網路安全的風險,但這在生產攸關的廠房裝置脈絡下是可想而知的狀況。在IT領域中,會直截了當地在當地建立用於伺服器和工作站的修補程式作業,讓業務中斷的程度減到最低。

但在工廠體系中,修補程式意味著可能要讓維持運作的生產機械停機,而可想見對於司掌OT環境者而言任何程度的停機皆為不利條件。統計數據顯示,廠房生產只需要中斷一分鐘,汽車製造業者便得付出22,000美元的代價。倘若生產環境仍處於實體伺服器,尚未遷移至全天候監控和管理OT資料中心的虛擬運算基礎設施,則其風險將會更高。

進行OT修補程式管理需有結構化策略,並搭配生產中斷極小化之佈局。在此過程中以資產庫存的角色尤其重要,可供概覽每一個廠房裝置、在這些裝置上運作的軟體版本,以及其尚未予以修補之漏洞。配備一名精通生產營運的網路安全顧問也很實用,可協助避免常犯錯誤,並能更快達到高效率安全與生產正常運作之間的妥善平衡。

OT安全知識落差

OT安全知識落差是另一個漏洞的來源,因為人們對於未知無從防堵。

舉例來說,電動車領域的新創企業有可能將IT網路安全所有層面做到滴水不漏,但獨漏OT弱點。自動化層級的電腦病毒、蠕蟲和漏洞可藉由網路傳播,並對實體設備構成威脅。最為知名的例子是Stuxnet,其利用Windows弱點鎖定PLC。

欲提升OT安全性,首要第一步是對於像是融合式全廠區乙太網路(CPwE)等參考架構進行測試和確效。CPwE可為汽車工廠奠定精實的防護基礎。仰仗此類架構的專家協助,能夠輔助智慧化部署防火牆,並且建立起工業IDMZ來鞏固工廠安全。

不僅如此,採用以NIST框架五大價值核心(識別、保護、偵測、回應、復原)運作的網路安全解決方案,讓IT與OT網路安全都更臻成熟。

憑證入侵

儘管現今網路安全解決方案極為繁複,而惡意行動者也以精密的戰略應對,但有許多攻擊最初利用的只是非常簡單的漏洞。最近一個顯著的例子是2021年Colonial Pipeline燃油管道駭客攻擊事件,該事件中的入侵者從之前暗網資料洩漏而竊取到了密碼,並用此密碼存取VPN帳戶而取得登入網路的權限。

在汽車業已安裝基礎脈絡中,憑證入侵會導致惡意方利用預設或薄弱的使用者密碼配對,進而對工廠端電腦及裝置進行存取。因新冠肺炎疫情而更為普遍的共享密碼和遠端存取,使得攻擊者更容易找到入侵點而獲得機械和/或機密資料的控制權。

零信任是一種可加固網路安全的方針,做法是將首重之資料、資產、應用程式與服務(DAAS)的多餘或假定信任移除,強調以精實身分和存取控制作為關鍵防護。多重要素驗證、定期更換密碼、最小權限原則與其他技巧等,都可以被用來限制僅將存取權基於獲授權理由,並且僅在取得授權的時間點授予獲授權的使用者。

開始使用

洛克威爾自動化備有一系列完整的OT網路安全解決方案,能夠協助防衛您的網路和已安裝基礎,達成守護營運不受常見網路安全漏洞所苦的最終目的。這些解決方案包含風險評估及資產庫存服務,可協助您對漏洞有通盤的了解,打造正確妥適的計畫實現更高復原力。

欲了解更多關於為汽車OT網路和已安裝基礎提供防護的資訊,請下載我們的白皮書:防護汽車業網路免於網路攻擊(Securing Automotive Networks Against Cyber Attack),或與我們聯絡,並由汽車網路安全專家提供諮詢。