New State of Smart Manufacturing Study Finds Over 40% of Manufacturers Struggle to Outpace Competitors Due to Lack of Technology and Skilled Workforce

Global survey reveals impact of smart manufacturing technology on maximizing data insights, attracting talent, and minimizing risks to supply chain, quality, and cybersecurity

Latest Press Releases

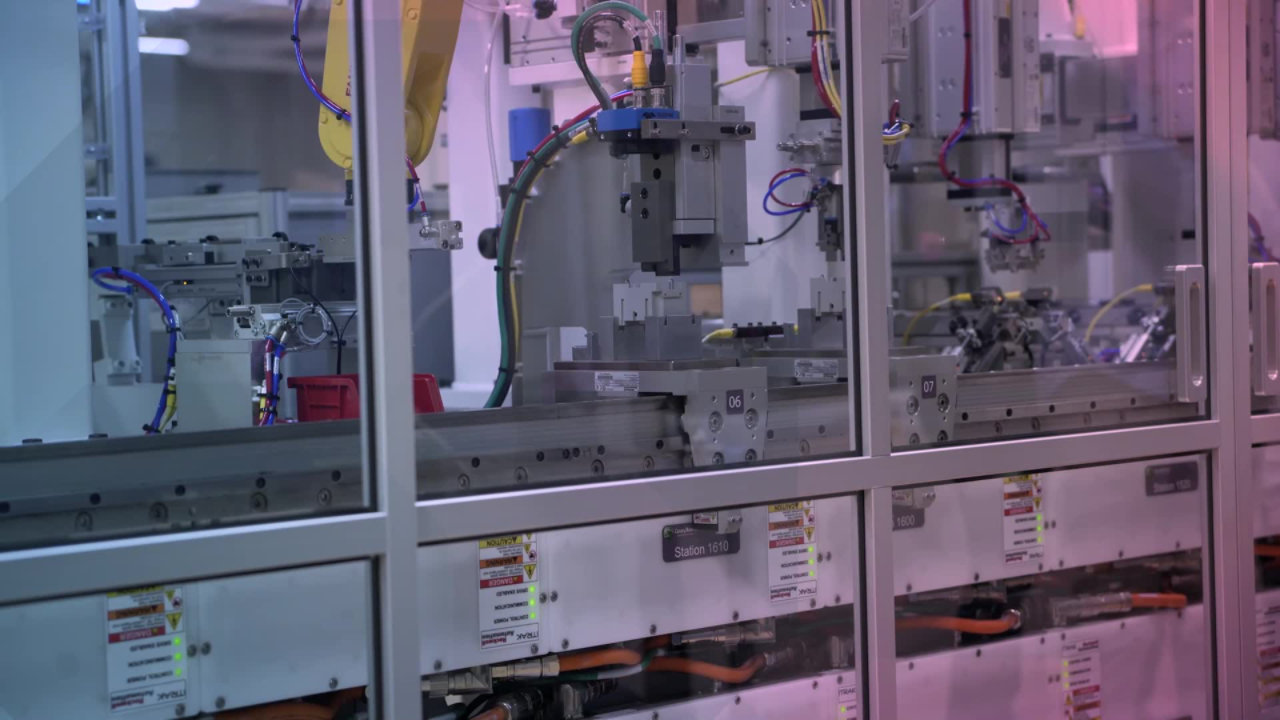

About Rockwell Automation

Rockwell Automation, Inc. (NYSE: ROK), is a global leader in industrial automation and digital transformation. We connect the imaginations of people with the potential of technology to expand what is humanly possible, making the world more productive and more sustainable. Headquartered in Milwaukee, Wisconsin, Rockwell Automation employs approximately 28,000 problem solvers dedicated to our customers in more than 100 countries.

in Fiscal 2022 Sales

Years Serving Customers

Countries

Employees

Explicit in our mission and central to our purpose, sustainability is at the core of what we do.

Media Resources

Executive Leaders

Right click on photos to save headshot images