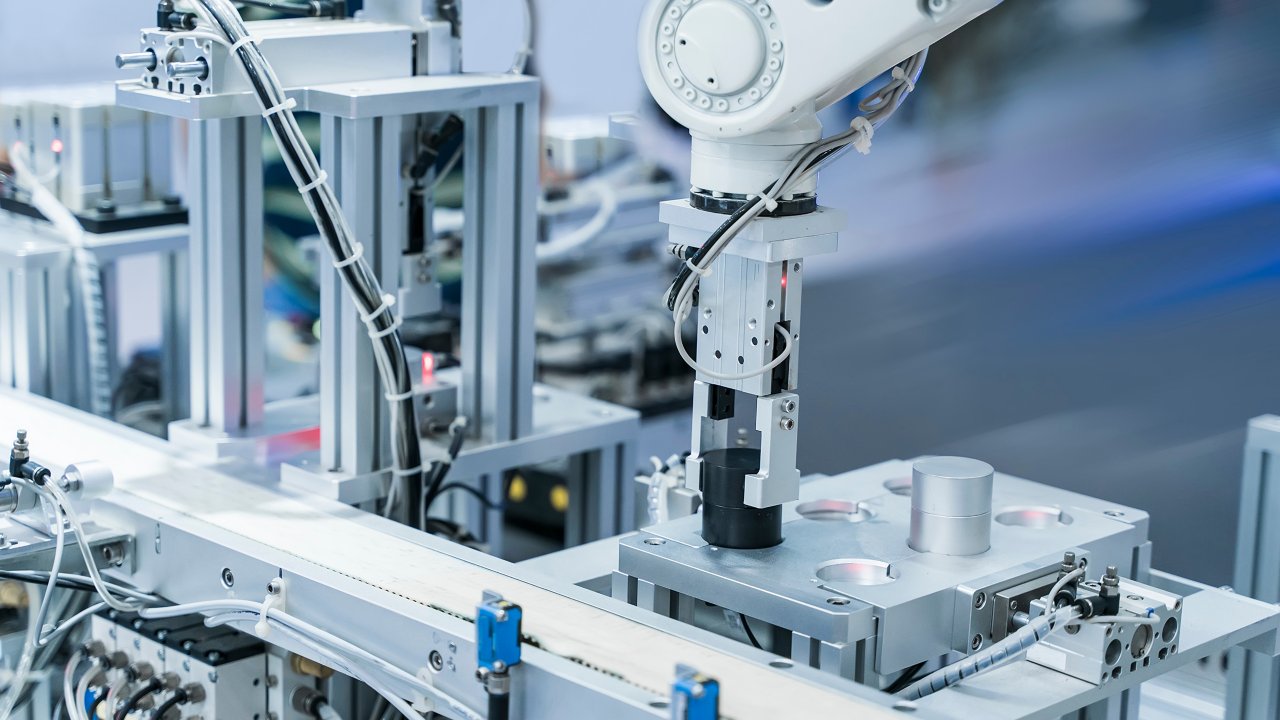

Today’s industrial organizations need reliable security solutions, made more strategic and efficient when deployed by the worldwide leader in industrial automation. Increase your cybersecurity resilience and gain a secure, connected enterprise with help from the Rockwell Automation portfolio of industrial security solutions and services.