Neue Studie zu Smart Manufacturing: Mehr als 40 % der Hersteller fehlt es an Technologie und qualifizierten Arbeitskräften, um sich im Wettbewerb durchzusetzen.

Internationale Studie belegt Vorteile von Technologie für intelligente Fertigung im Hinblick auf Erkenntnisse aus Daten, Gewinnung von Talenten und Minimierung von Risiken für Lieferkette, Qualität und Cyber-Sicherheit

Aktuelle Pressemitteilungen

Über Rockwell Automation

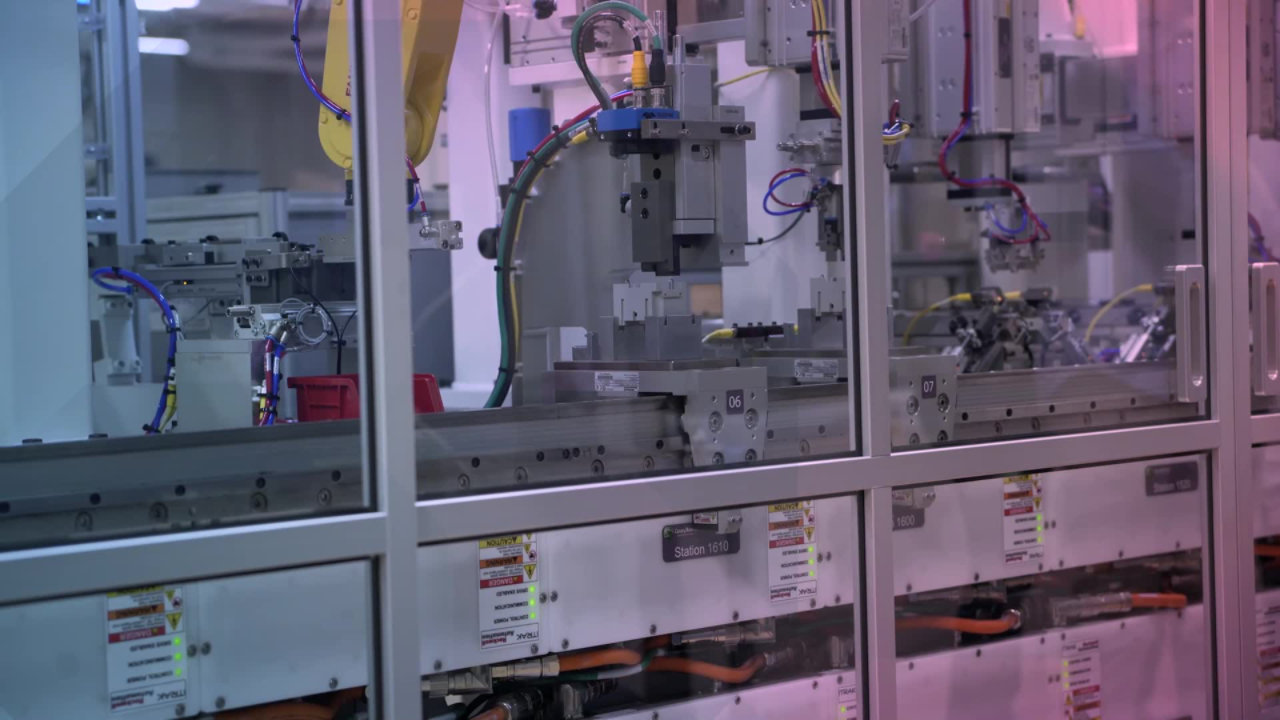

Rockwell Automation, Inc. (NYSE: ROK) ist ein weltweit führender Anbieter für industrielle Automatisierung und digitale Transformation. Wir verbinden die Kreativität von Menschen mit der Leistungsfähigkeit der Technik, um die Grenzen des menschlich Möglichen zu erweitern und die Welt produktiver und nachhaltiger zu gestalten. Die Hauptverwaltung von Rockwell Automation befindet sich in Milwaukee, Wisconsin, USA. Rockwell Automation beschäftigt etwa 26.000 Mitarbeiter, die Kunden in mehr als 100 Ländern zur Seite stehen.

Umsatz im Geschäftsjahr 2022

Jahre im Dienst der Kunden

Länder

Mitarbeiter

In unserer Mission ausdrücklich genannt und in unseren Zielen verankert: Nachhaltigkeit steht im Mittelpunkt unseres Handelns.

Medienressourcen

Leitende Führungskräfte

Rechtsklick auf Fotos, um Porträts zu speichern